傳統 CASB 與整合式 CASB 有何差異?

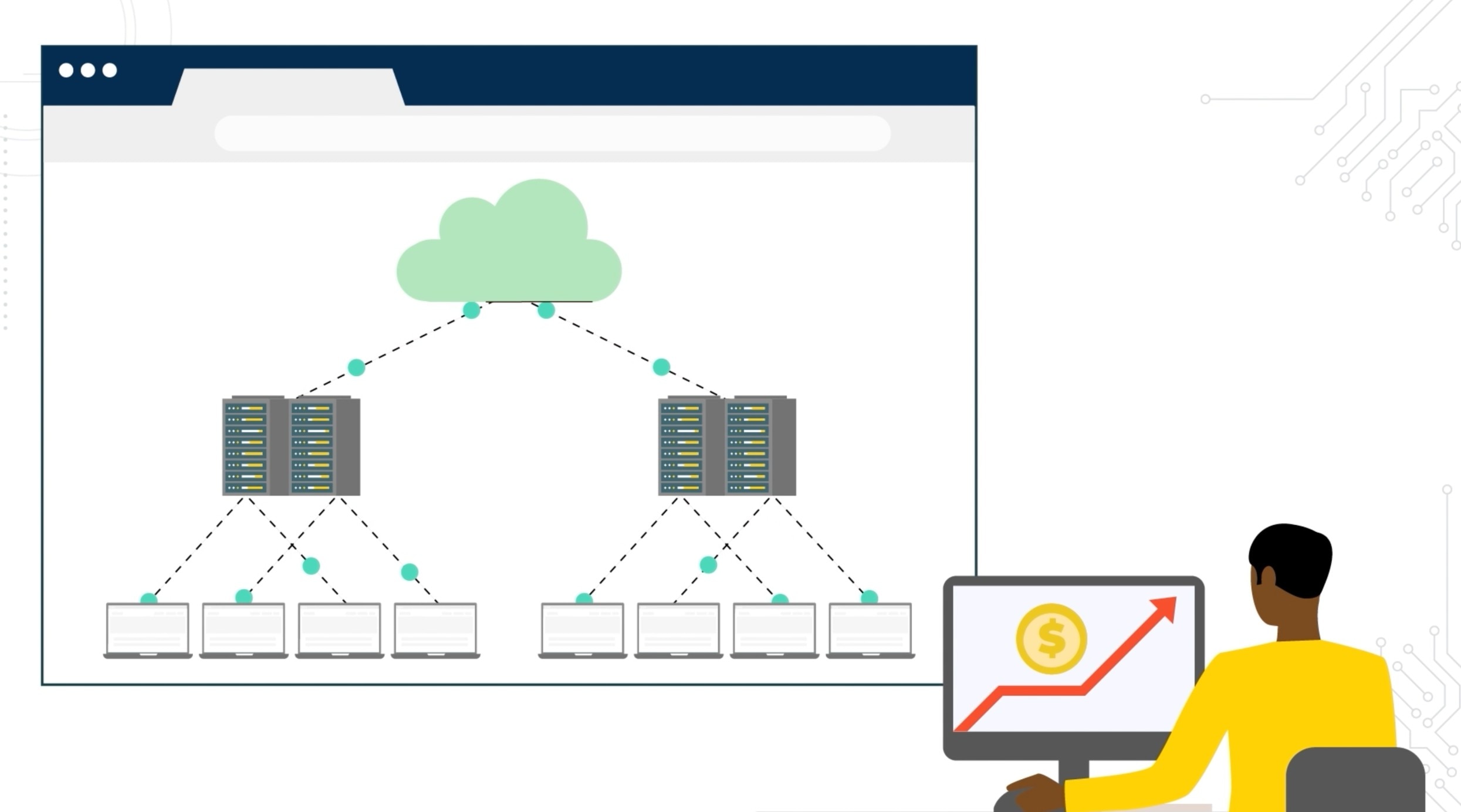

多年前,企業通常會將所有應用程式和資料存放在單一的現場資料中心。在這種環境下,公司可以完全瞭解並精確控制誰在何時存取應用程式和資料,以及使用哪些裝置 (通常是桌上型電腦或筆記型電腦) 來存取這些應用程式和資料。

什麼是 CASB 安全性?

隨著時間的推移,當公司將資料移至雲端,並開始使用 SaaS 應用程式等雲端服務時,他們發現無法再深入瞭解誰在存取和使用他們的雲端應用程式和資料,以及 - 多虧了筆記型電腦和智慧型手機等行動技術的出現 - 用於存取這些雲端服務的裝置。

這種缺乏能見度的情況讓企業難以防護資料,也讓他們面臨許多企業安全風險,例如影子 IT、資料外洩、不遵守監管規定、惡意軟體、勒索軟體等等。

為了解決這些雲端安全和企業安全挑戰,CASB 廠商開發了所謂的雲端存取安全中介 (CASB) 技術。

雲端存取安全經紀人與 SASE

如今,雲端存取安全中介(或 CASB)是構成全面的 SASE 解決方案的主要雲端安全性功能之一。CASB 作為雲端服務供應商與使用者之間的安全政策執行點,可協助組織發現資料在多個 軟體即 服務 (SaaS) 應用程式中的位置,以及資料在雲端服務環境、內部部署資料中心和行動使用者之間的移動時間。CASB 還能強制執行組織的安全性、治理和合規性政策,允許授權使用者存取和使用雲端應用程式,同時使組織能夠在多個地點有效且一致地保護其敏感資料。

傳統 CASB 有其限制

CASB 供應商提供的傳統 CASB 解決方案無法快速採用新的雲端應用程式,因為它依賴於手動填入的靜態應用程式庫。現代的協作應用程式如 Slack、Zoom、Confluence、Jira 等,使用者目前大部分的時間都花在這些應用程式上,分享敏感資訊,但這些應用程式通常不在其 API 保護範圍內。傳統 CASB 解決方案提供的基本雲端安全功能在廣度和深度上都有限,只能提供零碎的雲端安全。例如,其資料遺失防護功能相當基本且不準確,僅涵蓋雲端中的資料安全,且與企業資料遺失防護脫節。它們也缺乏基本的威脅防護機制,無法偵測網路罪犯在瞄準 SaaS 應用程式時不斷創造的無窮無盡的威脅變化。CASB 誕生之初,是為了達成其目的而設計,作為獨立的代理基於點解決方案,並與安全基礎架構的其他部分保持脫節。基於 Proxy 的 CASB 的問題在於它們需要從網路防火牆與 Proxy 自動設定 (PAC) 代理和日誌收集器進行複雜的流量重定向,導致架構和作業的複雜性,以及高昂的擁有成本。

現今的企業已無法跟上 SaaS 應用程式和影子 IT 的快速成長、無處不在的資料增長,或是越來越多的混合型員工和遠端員工。為了跟上這個時代的變遷與挑戰,企業需要在 SASE 架構中採用下一代 CASB 解決方案,才能安全地迎接雲端服務。

下一代 CASB 是未來的發展方向

為了滿足現代企業的安全需求,下一代 CASB 應該原生地促進雲端與企業安全的融合,以消除兩者之間的操作差距。透過與現有的安全基礎架構整合,並利用來自全球社群的 ML 和群眾智慧,它應該可以自動發現和控制來自各地所有使用者的所有 SaaS 和資料風險,不論是公司辦公室或是遠端使用者。下一代 CASB 應以統一平台的形式提供給企業,橫跨所有控制點,並保護所有應用程式 (無論是 SaaS 型應用程式或內部部署應用程式) 中所有類型的結構化與非結構化資料,以達到統一的合規性控制與外洩防護。它應該透過使用即時和以自然語言處理為基礎的偵測方法,偵測對話資料的上下文,讓所有使用者不論身處何地,都能安全地使用協作應用程式。它應該偵測並防護針對 SaaS 應用程式和使用者的已知、未知和零時差威脅。

使用基於 API 的安全性機制,它應該掃描 SaaS 應用程式中的敏感資料、惡意軟體的無限變種和政策違反,同時維持合規性,並確保即時的威脅防護,而不需依賴第三方工具。最後,它應該容易透過雲端或內部部署下一代防火牆進行部署和管理,以降低總擁有成本。

若要進一步瞭解 Palo Alto Networks 的雲端存取安全性經紀人方法與其他 CASB 廠商有何不同,請造訪我們的網站: https://www.paloaltonetworks.tw/network-security/next-gen-casb。.