什麼是 DNS 通道?

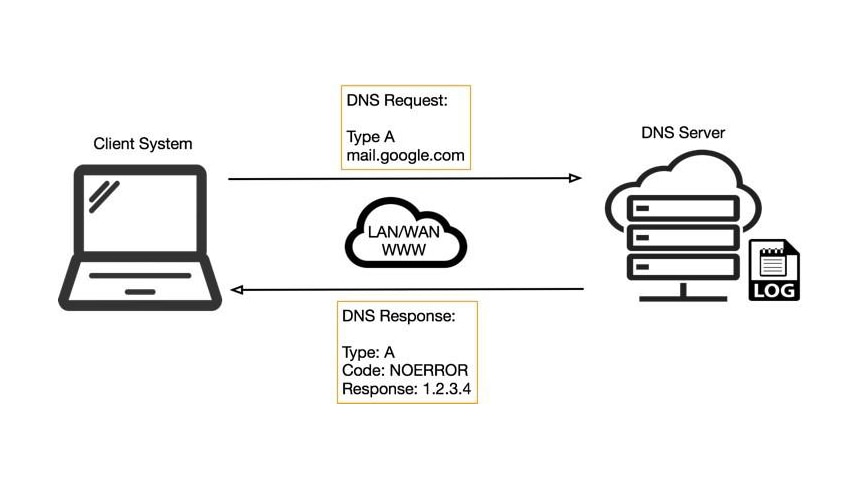

網域名稱系統 (DNS) 是一種通訊協定,可將易於人工判讀的 URL (例如 paloaltonetworks.com) 轉換為適用於機器判讀的 IP 位址 (例如 199.167.52.137)。

DNS 也是一種關鍵且基礎的網際網路通訊協定。它經常被形容為「網際網路電話簿」,因為其會將網域名稱對應到 IP 位址 (以及通訊協定核心 RFC 中描述的更多內容)。

無所不在的 DNS (且經常缺乏審查) 可透過優雅而細微的方式來傳輸和共享通訊協定用途以外的數據。毫不意外地,網路罪犯當然也知道 DNS 已被廣泛使用且值得信賴,這讓 DNS 安全解決方案變得更為重要。

此外,由於 DNS 並非用於數據外洩,因此許多企業並不會監控其 DNS 流量是否存在惡意活動。結果就是,如果對公司網路發動 DNS 型攻擊,其中許多類型可能都會非常有效。DNS 通道就屬於這一類型的攻擊。

DNS 通道運作方式

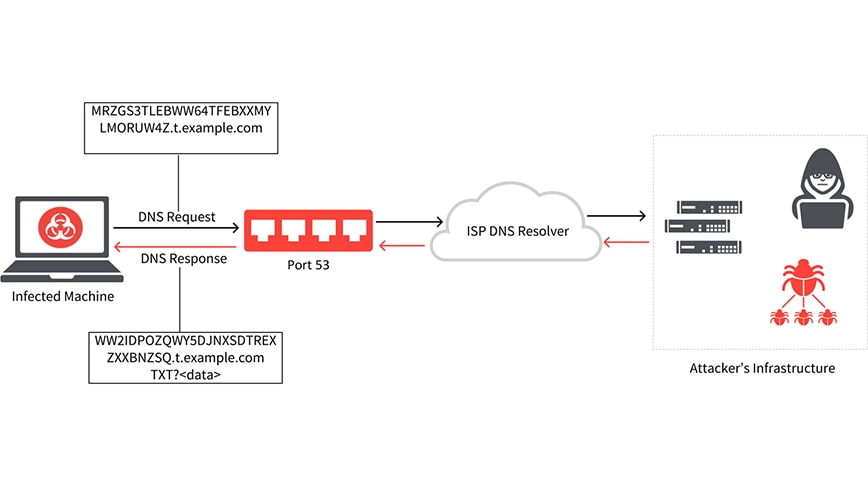

DNS 通道攻擊會透過用戶端-伺服器模型,利用 DNS 通訊協定傳遞惡意軟體以及其他數據。

- 攻擊者會註冊一個網域,例如 badsite.com。該網域的名稱伺服器會指向攻擊者的伺服器,其中已安裝通道惡意軟體程式。

- 然後,攻擊者會使用惡意軟體來感染通常位於公司防火牆之後的電腦。由於 DNS 要求通常都可以自由進出防火牆,因此受感染的電腦可以向 DNS 解析器傳送查詢要求。DNS 解析器這一類的伺服器則會將 IP 位址要求轉送到根和最上層網域伺服器。

- DNS 解析器會將查詢路由到攻擊者已安裝通道程式的命令與控制伺服器。現在,受害者和攻擊者之間已透過 DNS 解析器建立連線。此通道可用於洩露數據或用於其他惡意目的。由於攻擊者和受害者之間並沒有直接連線,因此要追蹤攻擊者的電腦會更加困難。

DNS 通道已經存在近 20 年。Morto 和 Feederbot 惡意軟體也已用於 DNS 通道。最近的通道攻擊包括來自威脅團體 DarkHydrus (曾於 2018 年針對中東政府機構發動攻擊) 以及 OilRig (自 2016 年以來一直維持運作且目前仍相當活躍) 的攻擊。

防範 DNS 通道

幾乎無所不在的 DNS 是一種非常強大的工具,其能讓應用程式和系統尋找能與其進行互動的資源和服務。DNS 還提供通訊基礎,讓更高層級和更強大的通訊協定能夠發揮作用,但若從安全觀點來看,這代表著其可能會遭到忽視,尤其是當您考慮有多少惡意軟體是透過電子郵件通訊協定傳遞或使用 HTTP 從網站下載時,就能了解它的潛在風險。

基於這些原因,DNS 對於攻擊者來說是一種相當完美的選擇,因為他們可以利用始終維持開放、容易被忽視和低估的通訊協定以透過遭入侵的主機進行通訊。

無論是使用 Palo Alto Networks 網路安全平台還是開放原始碼技術,企業可以透過許多不同的方式來防範 DNS 通道。您可以採取多種不同的形式進行防禦,包括但不限於下列各項:

- 根據已知聲譽或感知到的危險來封鎖網域名稱 (或者 IP 或地理位置區域)。

- 與「看起來很可疑的」DNS 查詢字串有關的規則。

- 與傳出和傳入 DNS 查詢長度、類型或大小有關的規則。

- 用戶端作業系統的整體強化,並且了解名稱解析功能及其特定搜尋順序。

- 使用者和/或系統行為分析可自動發現異常情況,例如存取新網域的動作 (尤其是在存取方法和頻率異常時)。

- Palo Alto Networks 最近推出一項新的 DNS 安全服務,著重於封鎖對於惡意網域名稱的存取。

DNS 安全性最佳實務

- 培訓和教育您的安全人員

實作安全教育和意識計劃,培訓您的員工識別惡意威脅。建議他們在追蹤連結時要採取預防措施,以避免安裝惡意軟體。網路釣魚培訓可以協助他們學習識別、避免和報告電子郵件攻擊。

- 實作威脅情報計劃

了解威脅情況並制定威脅情報計劃,以了解攻擊者現今使用的不同威脅和技術類型。透過這些知識,您就可以確保擁有適當的技術堆疊,以維持您的網路安全。

- 了解 DNS 數據能告訴您什麼

別只是查看 DNS 流量。除非您了解所查看的內容,否則收集 DNS 數據日誌幾乎沒有任何價值。在了解數據之後,您就可以成功防止您的企業遭受前所未見的 DNS 層威脅。

- 不要在 DNS 解析器上耽擱時間

如果 DNS 伺服器遭到入侵,可能會向您提供錯誤回應,將您的流量引導至其他遭到入侵的系統,或發動攔截式攻擊。

- 為遠端工作風險做好規劃

為遠端工作者制訂策略,因為他們可能會使敏感的公司數據面臨風險。警告他們不要使用不安全、免費或公用的 Wi-Fi,因為攻擊者可以輕鬆地將自己置於員工和連線點之間。整合多因素驗證並為裝置遺失或遭竊的風險做好準備。

- 全面解決網路安全問題

採用全面的網路安全方法,確保您擁有適當的功能來因應網路中的各種威脅途徑,並輕鬆整合到整個安全堆疊中。評估廠商解決方案時,重要的是在概念驗證中進行直接比較。每種環境都不同,而且尚未針對 DNS 層安全性建立獨立的廠商中立測試。

- 自動回應而不僅僅是發出警示

若要成功保護您的企業,您需要自動化回應而不僅僅是發出警示而已。威脅的速度使得警示和訊號變得無效。當發現威脅時,可能已經為時已晚。在發生更多損害之前,您的安全團隊需要能夠自動確定威脅並隔離可能受感染的系統。為了確保您的企業遵循最佳實務並最佳化 Palo Alto Networks DNS Security 服務,您可以進行最佳實務評估。

該如何阻止攻擊者使用 DNS 對您發起攻擊?閱讀我們的白皮書,了解可用來阻止 DNS 攻擊的步驟。