- 1. MITRE ATT&CK 架構歷史

- 2. 什麼是 MITRE Engenuity?

- 3. 什麼是 MITRE Engenuity ATT&CK 評估?

- 4. MITRE ATT&CK 架構中的策略為何?

- 5. 什麼是 MITRE 技術以及其數量為何?

- 6. MITRE ATT&CK 架構中的程序為何?

- 7. 子技術和程序之間有何差異?

- 8. MITRE ATT&CK 架構的優勢

- 9. 實作 MITRE ATT&CK 架構時面臨的挑戰

- 10. ATT&CK 技術

- 11. 我該如何使用 ATT&CK?

- 12. 關於 MITRE 的詳細資訊

- 13. MITRE ATT&CK 架構和 Cortex XDR

- 14. MITRE ATT&CK 架構常見問答

什麼是 MITRE ATT&CK 架構?

MITRE ATT&CK® 架構是一種策略和技術知識庫,專為威脅捕捉專家、防禦者和紅隊而設計,可以協助對攻擊進行分類、識別攻擊歸因和目標並評估企業的風險。企業可以使用該架構來識別安全漏洞並且根據風險排定緩解措施的優先順序。

MITRE ATT&CK 架構歷史

MITRE 是一個公正的非營利機構,總部位於麻薩諸塞州的貝德福德和維吉尼亞州的麥克萊恩,其創立目的是對聯邦政府提供工程和技術指導。攻擊性策略、技術和常識 (ATT&CK) 是該架構的縮寫形式,當初是作為 MITRE 研究專案的一部分於 2013 年開始進行開發。

MITRE 於 2013 年啟動 ATT&CK 架構專案,以記錄進階持續性威脅 (APT) 團體針對企業業務使用的策略、技術和程序 (TTP)。其建立目的是為了因應一項名為 FMX 的 MITRE 研究專案需求,以用於描述該專案使用的攻擊者 TTP。

FMX 的目標是為了調查,在攻擊者於企業網路內部展開行動後,如何利用端點遙測數據和分析來協助改善入侵後偵測。ATT&CK 架構會作為在 FMX 之下測試感應器和分析效果的基礎,而且進攻和防守雙方都可以利用此一共通語言隨著時間的推移進行改善。

MITRE ATT&CK 自 2015 年起已供一般大眾免費下載,如今其已協助各行各業的安全團隊更深入地了解正在發生的威脅,並且保護其系統免於遭受威脅。雖然 MITRE ATT&CK 最初是為了因應對於 Windows 企業系統的威脅而開發,但現在其也適用於 Linux、macOS、行動、雲端、網路、容器和工業控制系統 (ICS) 應用程式。

什麼是 MITRE Engenuity?

透過與私人公司之間的合作,MITRE Engenuity 的目的在於解決網路安全性、基礎結構靈活度、醫療保健效用和新世代通訊方面的公共利益挑戰。在其第一項計劃中,MITRE Engenuity 召集來自領先企業的安全專家,透過更深入地了解網路攻擊者來加強網路防禦。

為了提高企業對已知攻擊行為的抵禦能力,MITRE Engenuity 會使用 ATT&CK® 知識庫以根據三項準則來評估網路安全產品:

- 讓使用者能夠更客觀地了解所有參與評估的安全產品的功能

- 讓參與者能夠看到其安全產品的真正功能

- 增強參與者的能力

這些評估並未包含競爭分析。其主要目的在於展示每個廠商如何在 ATT&CK 的脈絡中進行威脅防禦,而非公佈誰是「贏家」。因此也不會透過通用的方法來進行解決方案的分析、排名或評分。他們的評估方法是公開的,結果也是公開發佈的。他們會持續發展和擴展其方法和內容,以確保更為公平、透明且有效的評估程序。

什麼是 MITRE Engenuity ATT&CK 評估?

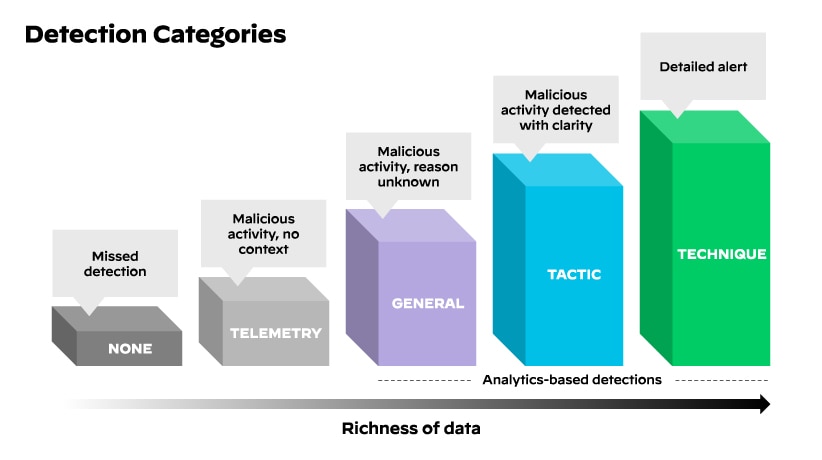

由廠商決定如何偵測及防範潛在的攻擊者行為。MITRE Engenuity 會要求廠商提供偵測證明,儘管他們可能不會公開分享所有的偵測詳細資料。廠商不得在公開結果中揭露所有偵測詳細資料。我們的責任是透過分類來提取數據,並且使用他們提供給我們的資訊以類似的方式討論各項產品。

為了判斷適當的偵測類別,MITRE Engenuity 會利用評估期間取得的螢幕截圖和註解來擷取支持證據。偵測或保護可以分為兩種類型:「主要」和「修改程式」。每個偵測的「主要」類別指定會根據提供給使用者的脈絡量而變化,而「修改程式」類別指定也有助於更詳細地描述事件。

MITRE Engenuity 用於偵測的類別:

第四輪攻擊評估於 2022 年 3 月發佈,其重點為 Wizard Spider 和 Sandworm 攻擊者。Wizard Spider 是一個出自金融動機的犯罪團體,自 2018 年 8 月以來一直對包括醫院在內的大型企業構成威脅。Sandworm 是一個具有破壞力的俄羅斯威脅團體,曾於 2015 年和 2016 年對英國電力公司發動攻擊,並因 2017 年的 NotPetya 攻擊而聞名。

Turla 是一個國際公認的威脅團體,最早自 2000 年代初期開始就一直相當活躍。它在全球各地已感染超過 45 個國家/地區。眾所周知,該團體的目標包括政府機構、外交使館、軍事單位、研究和媒體機構。Turla 使用開放原始碼和內部工具來維護營運安全性,包括命令與控制網路以及各種開放原始碼和複雜的技術。

MITRE Engenuity 最新一輪評估顯示,包括 Palo Alto Networks 在內的廠商產品均呈現大幅增長,而且重點在於威脅通知的防禦能力以及 ATT&CK 架構的進一步優先順序排定。您可以在此處找到有關評估結果的更多資訊。

MITRE ATT&CK 架構中的策略為何?

策略代表 ATT&CK 技術或子技術的「原因」。攻擊性策略代表攻擊者的目標或展開行動的原因。例如,攻擊者可能想要獲得憑證存取權限。

企業 ATT&CK 矩陣有 14 種策略:

| 策略 | 攻擊者目標 |

|---|---|

| 1.偵察 | 收集可用來規劃未來行動的資訊 |

| 2.資源開發 | 建立可用於支援營運的資源 |

| 3.初始存取 | 進入您的網路 |

| 4.執行 | 執行惡意程式碼 |

| 5.持續性 | 維持其立足點 |

| 6.權限提升 | 獲得更高層級的權限 |

| 7.防禦迴避 | 避免遭到偵測 |

| 8.憑證存取 | 竊取帳戶名稱和密碼 |

| 9.探索 | 深入了解您的環境 |

| 10.橫向移動 | 在您的環境中移動 |

| 11.收集 | 收集與其目標相關的數據 |

| 12.命令與控制 | 與受感染的系統通訊以進行控制 |

| 13.外洩 | 竊取數據 |

| 14.影響 | 操縱、中斷或破壞您的系統和數據 |

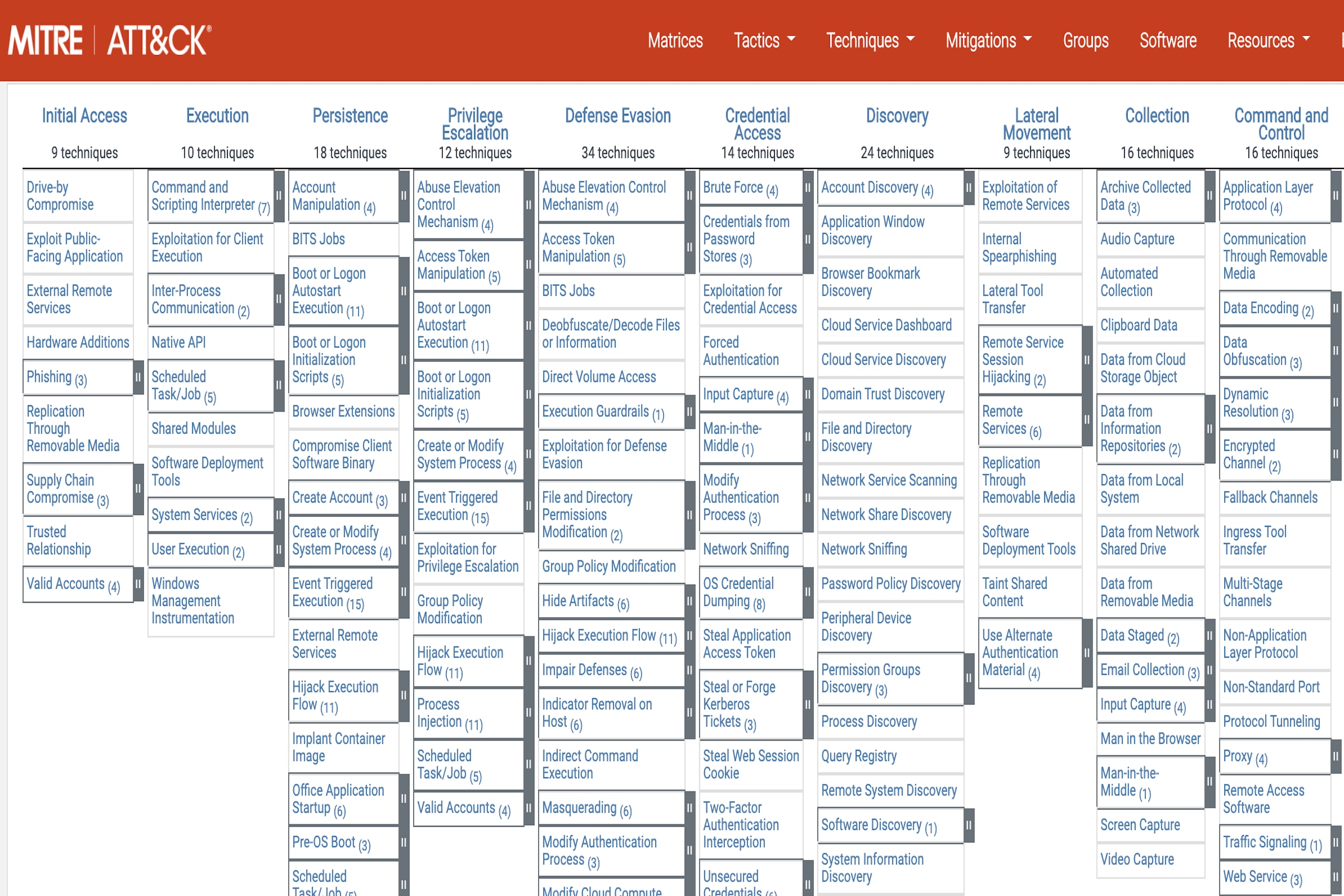

什麼是 MITRE 技術以及其數量為何?

技術代表攻擊者「如何」展開行動來達成策略目標。例如,攻擊者可能想要傾印憑證以獲得其存取權限。MITRE ATT&CK 矩陣包含攻擊者用來完成特定目標的一組技術。這些目標在 ATT&CK 矩陣中已歸類為策略。

企業 ATT&CK 矩陣是一種由 Windows、macOS 和 Linux 矩陣組成的超集。2022 年 ATT&CK 企業版包含 14 項策略、193 項技術、401 項子技術、135 個群組、14 個活動和 718 個軟體。MITRE 會定期更新發現的技術,並且提供最新企業活動和變更的清單。

什麼是子技術?

對於達成目標來說,子技術可說是一種更具體的攻擊行為。它們是一種比技術更低層級的行為。例如,攻擊者可以存取本機安全授權 (LSA) 密碼來傾印憑證。

MITRE ATT&CK 架構中的程序為何?

程序是攻擊者用於技術或子技術的具體實作方式。為了更具體地說明這一點,可以將程序視為攻擊者,其會擷取受害者的 LSASS 記憶體以使用 PowerShell 植入 lsass.exe 來傾印憑證。您可以在技術頁面的「程序範例」部分中找到 ATT&CK 架構中分類的程序,並對應到真實世界中觀察到的各種技術。

子技術和程序之間有何差異?

在 ATT&CK 中,子技術和程序是兩種不同的概念。子技術可用來將行為分類,程序則用於描述「真實世界」中使用的技術。此外,由於程序是技術和子技術的具體展現,因此其可以在實際執行方法中納入一些附加行為。

例如,攻擊者會擷取受害者的 LSASS 記憶體以使用 PowerShell 植入 lsass.exe 來傾印憑證,這是一種包含數種 (子) 技術的程序實作,其中涵蓋用於 LSASS 的 PowerShell、憑證傾印和程序植入。

MITRE ATT&CK 架構的優勢

MITRE ATT&CK 架構為企業提供幾項優勢。其中一項最主要的優勢就是其能夠協助企業隨時掌握最新的威脅和攻擊技術。該架構會隨著新技術和策略的出現而定期更新,確保企業能隨時掌握最新的威脅並能夠採取主動措施來緩解這些威脅。

該架構還可以協助企業改善整體安全狀況並降低風險。企業還可以使用該架構來識別並優先處理最為相關的威脅,並且擬定出有效的對策。因此企業就能夠將資源集中在最需要的地方,進而降低遭到攻擊的風險。

實作 MITRE ATT&CK 架構時面臨的挑戰

雖然 MITRE ATT&CK 架構是增強網路安全性的強大工具,但在實作時可能會遭遇挑戰。其中最主要的一項挑戰就是需要經由適當的培訓和專業知識來使用該架構。此外,該架構需要投入大量的時間和資源才能有效實作。

不過,企業可以跟網路安全專家進行合作來克服這些挑戰,網路安全專家可以提供與使用該架構有關的培訓和指導。透過與專家之間的合作,企業可以確保他們能更有效地使用該架構並充分發揮其優勢。

ATT&CK 技術

MITRE ATT&CK 架構不是一種技術或軟體應用程式,而是一個知識庫和架構,可以具體描述攻擊者用來展開攻擊的策略、技術和程序 (TTP)。

該架構可以應用於任何可能成為攻擊者目標的技術或軟體應用程式,包括但不限於作業系統、應用程式、網路裝置和雲端服務。在了解攻擊者使用的技術和策略後,企業就可以擬定有效的對策並改善其整體安全狀況。

ATT&CK 技術可包含下列各項:

- 企業 IT 系統涵蓋 Windows、macOS、Linux

- 網路基礎結構裝置 (網路)

- 容器技術 (容器)

- 雲端系統涵蓋基礎結構即服務 (IaaS)

- 軟體即服務 (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- 行動裝置涵蓋 Android 和 iOS

我該如何使用 ATT&CK?

ATT&CK 矩陣以淺顯易懂的方式來展示所有已知的策略和技術。在每一欄中,各個技術會列於上方,攻擊策略則顯示在下方。有關如何開始使用 ATT&CK 的資源,請參閱開始使用頁面。另外,您也可以查看網站和部落格的資源部分以了解相關專案和其他資料。

ATT&CK 採用矩陣的形式,其中每個攻擊序列都由各策略至少一種技術所組成,並且可以透過從左到右 (初始存取命令與控制) 的形式來組裝完整的攻擊序列。單一策略可以使用多種技術。例如,如果魚叉式網路釣魚入侵同時使用附件和連結,則攻擊者可能會同時嘗試兩者。

ATT&CK 可以透過幾種方式來協助安全作業、威脅情報和安全架構。

一些主要的使用案例包括:

- 攻擊模擬

- 紅隊演練

- 行為分析開發

- 防禦差距評估

- SOC 成熟度評估

- 網路威脅情報

針對參與廠商所進行的 MITRE Engenuity ATT&CK 評估可找出仍需改善的地方,包括更新防禦、偵測,以及通知網路安全政策的回應規則。雖然此評估並未提供完整的比較評分和排名,但仍可針對安全從業人員所採用的方法提供不涉及個別廠商的摘要報告,以藉此識別及防禦複雜的攻擊活動。

深入了解 MITRE ATT&CK 架構以及 Palo Alto Networks Cortex XDR 評估。

| MITRE 評估 | 評估的產品 | 資源 |

|---|---|---|

| MITRE APT 3 | Cortex XDR | 網路研討會:Unpack MITRE ATT&CK Results with Forrester |

| MITRE APT 29 | Cortex XDR | 白皮書:白皮書:MITRE ATT&CK 第 2 輪 EDR 評估的終極指南 |

| MITRE Carbanak FIN 7 | Cortex XDR | 影片:MITRE ATT&CK 第 3 輪影片 電子書:MITRE ATT&CK 第 3 輪的必要指南電子書 網路直播:Carbanak + FIN7:MITRE ATT&CK 第 3 輪解讀 |

| MITRE Wizard Spider 和 Sandworm | Cortex XDR | 網路直播:揭示 2022 年 MITRE ATT&CK® 評估 影片:2022 年 MITRE Engenuity ATT&CK 評估 – Wizard Spider 和 Sandworm 電子書:MITRE ATT&CK 第 4 輪的必要指南 MITRE ATT&CK 第 4 輪的必要指南 2022 年 MITRE-4 ATT&CK 指南 |

關於 MITRE 的詳細資訊

如需關於 ATT&CK 架構的詳細資訊,請造訪 MITRE.org。立即查看 ATT&CK Navigator 工具以協助您導覽、註解及視覺化 ATT&CK 技術。

關於 MITRE Engenuity

MITRE Engenuity ATT&CK 評估費用是由我們的廠商所支付,其目的在於協助廠商及使用者能透過與 MITRE 公開存取 ATT&CK 架構的比較,以更為了解產品的功能。MITRE 會開發及維護一套 ATT&CK 知識庫,並以真實世界中舉報的攻擊策略和技術為基礎。ATT&CK 為免費提供,並由業界及政府機關中的防禦者廣為使用,以藉此找出各種可視性、防禦工具和程序之間的落差,讓他們能夠評估及選擇適合的選項來提升網路防禦。

MITRE Engenuit 可讓其他企業公開取得各種方法及產生的數據而獲得利益,並且執行他們自己的分析和解譯。這些評估並不提供排名或任何保證。

MITRE ATT&CK 架構和 Cortex XDR

Cortex XDR 可將 AI 和行為分析應用於端點、網路、雲端和第三方數據來協助阻止現代化攻擊。可以透過單一平台整合防禦、偵測、調查和回應藉以提供絕佳的安全性和作業效率。Cortex XDR 提供業界領先的 MITRE ATT&CK 技術涵蓋範圍,並且能夠在獨立產業測試 (包括 MITRE Engenuity ATT&CK 評估) 中始終展現出絕佳的效能。

MITRE ATT&CK 架構常見問答

- 更了解威脅和攻擊者行為

- 制定有效的安全策略和偵測

- 優先考慮並著重於安全投資

- 評估安全效用

- 分享有關威脅和防禦的資訊