VPN 通訊協定有哪些不同類型?

VPN 通訊協定的類型包括

- 網際網路協定安全 (IPsec)

- 安全套接字隧道通訊協定 (SSTP)

- WireGuard

- OpenVPN

- 軟式乙太網路

- 點對點隧道通訊協定 (PPTP)

- 第 2 層隧道通訊協定 (L2TP)

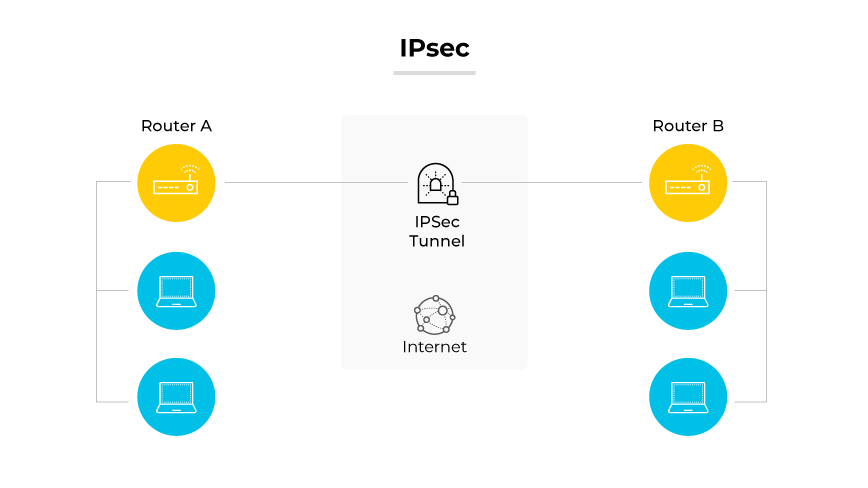

網際網路協定安全 (IPsec)

網際網路協定安全性 (IPsec) 是一套協定,可透過認證和加密來支援網際網路協定 (IP) 網路上的安全通訊。其主要目的是確保通訊雙方之間的資料完整性、資料保密性和資料來源驗證。

IPsec 透過加密和驗證所有 IP 封包傳輸來運作。它透過兩種主要模式運作:運輸與隧道。傳輸模式只加密資料封包內的訊息,而隧道模式則加密整個資料封包。IPsec 內的兩個主要通訊協定,即驗證頭 (AH) 和封裝安全負載 (ESP),提供資料來源驗證、無連線完整性和防重複服務。

IPsec 廣泛實作於安全隧道的形成,尤其是 VPN。企業使用 IPsec 以確保遠端使用者存取企業網路、站點對站點連線,以及網路層加密的安全性。

IPsec 的優點包括其高度安全性和跨越不同網路層通訊協定的通用性。配置複雜可能是一個缺點,需要專業知識才能正確設定和維護。雖然 IPsec 與通訊協定無關,並支援多種加密演算法,但管理其金鑰和認證仍是一項挑戰。

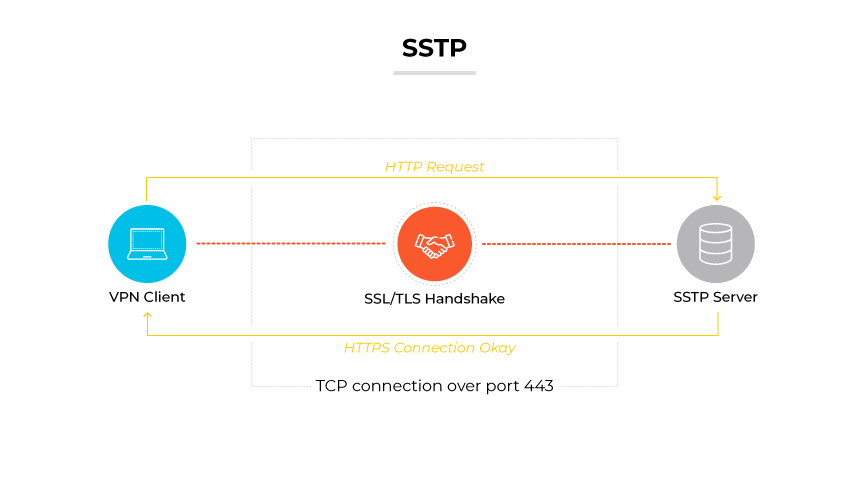

安全套接字隧道通訊協定 (SSTP)

安全套接字隧道通訊協定 (Secure Socket Tunneling Protocol, SSTP) 是一種 VPN 通訊協定,其開發目的是在網路中提供安全、加密的連線。SSTP 使用 SSL/TLS 加密,這項技術也是安全網際網路連線的基礎。SSL/TLS 加密可確保資料在網際網路上傳輸時的隱私和安全性。

SSTP 透過 SSL 3.0 通道傳送 VPN 流量。這表示它可以從 SSL 的整合連線完整性和加密功能等功能中獲益。SSTP 通常使用標準 HTTPS 連接埠(TCP 443),因此可以繞過大多數防火牆和網路限制。對於需要確保 VPN 連線不會被本機網路管理工具封鎖或節流的使用者而言,SSTP 是可靠的選擇。

SSTP 常用於其他 VPN 通訊協定可能被封鎖的情況。由於它是透過 HTTPS 連接埠運作,因此較不容易被偵測和過濾。這對於有限制網路政策的環境,或需要透過公共 Wi-Fi 網路存取潛在敏感資訊的使用者很有幫助。

SSTP 的優點包括其高度安全性、強大的加密方法,以及通訊協定穿越防火牆的能力。SSTP 是 Microsoft 開發的專屬通訊協定,這可能會限制某些使用者對它的信任度。SSTP 主要是為 Windows 設計,這可能會限制其在其他作業系統上的可用性。

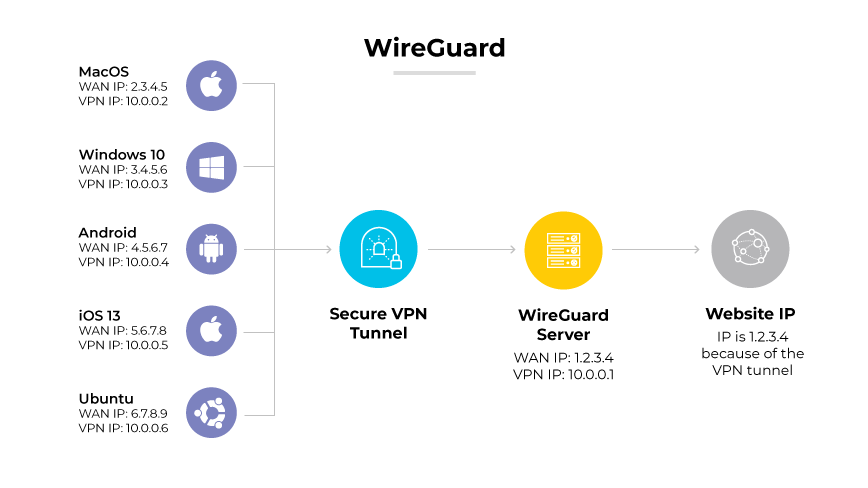

WireGuard

WireGuard 是最先進的 VPN 通訊協定,以簡單和高速效能著稱。WireGuard 的設計採用最先進的加密技術,比傳統通訊協定更簡單、更快速。作為一個開放原始碼專案,WireGuard 的精簡方式帶來了更好的效率和易用性。

WireGuard 透過稱為加密路由的獨特機制運作,以極佳的速度和靈活性建立安全的 VPN 連線。它的運作方式是為 VPN 用戶端指定靜態 IP 位址,並透過加密金鑰管理流量。與傳統 VPN 通訊協定相比,此方法簡化了設定程序、減少了延遲,並提高了通訊協定的效能。

WireGuard 適用於擁有行動員工或需要快速、可靠雲端服務連線的企業。由於 WireGuard 重量輕巧,因此可在各種裝置 (嵌入式系統、完整的伺服器等) 上執行,使其適用於不同的企業網路情境。

WireGuard 有其缺點。靜態 IP 位址指派可能會引起隱私方面的疑慮,因為它有可能記錄使用者的活動。WireGuard 仍在開發中,這表示它可能缺乏舊式通訊協定所建立的廣泛測試和大規模信任。

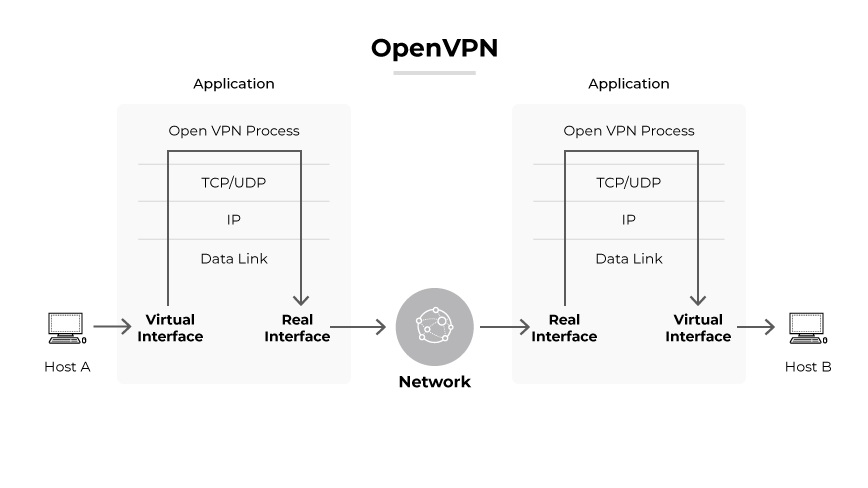

OpenVPN

OpenVPN 是一種強大、安全的 VPN 通訊協定,因其強大的加密功能和可設定性備受企業環境青睞。此通訊協定在路由或橋接配置中建立安全的點對點或站對站連線。OpenVPN 使用自訂的安全通訊協定,利用 SSL/TLS 進行金鑰交換。

OpenVPN 的運作方式是將資料封裝在 SSL/TLS 加密封包中,然後透過網路傳輸。此協定可在 TCP (傳輸控制通訊協定) 或 UDP (使用者資料報協定) 網際網路協定上執行。TCP 可確保資料封包的可靠傳送,而 UDP 則以速度為優先,因此 OpenVPN 可滿足不同的網路效能需求。

企業使用 OpenVPN 是因為它能適應各種網路類型,並能透過內部網路和網際網路建立安全可靠的連線。OpenVPN 適用於有遠端員工和/或高安全性需求的組織。

OpenVPN 的優勢包括其強大的安全性設定檔、開放源碼的特性 (可讓同業審查和稽核),以及繞過防火牆的能力。OpenVPN 的設定與配置並不容易,尤其是對於沒有豐富網路知識的人而言。此協定不支援大多數的作業系統。

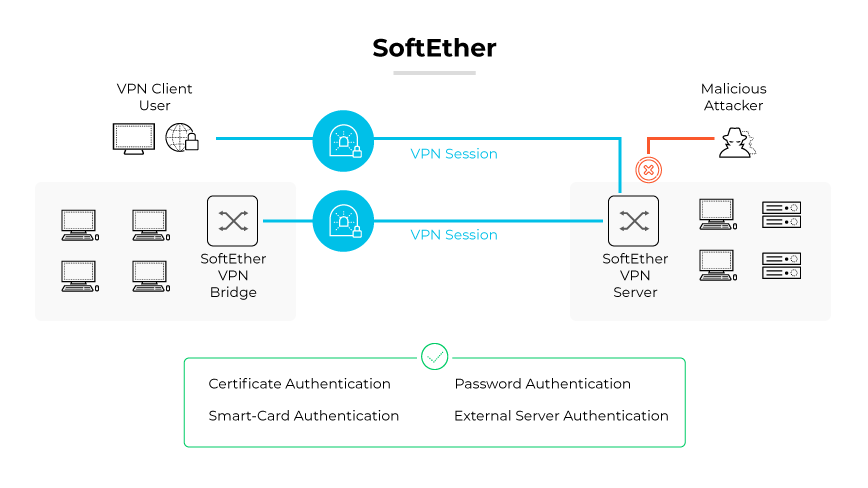

軟式乙太網路

SoftEther (軟體乙太網路),是以效能和互通性著稱的多功能 VPN 通訊協定。SoftEther 是一款開放原始碼、多協定 VPN 軟體,可支援 SSL VPN、L2TP/IPsec、OpenVPN 和 SSTP,所有功能都在單一 VPN 伺服器內。

該通訊協定透過 HTTPS 上的 SSL-VPN Tunneling 建立安全的用戶端伺服器通訊。SoftEther 可以繞過防火牆和 NAT,對於在受限制網路環境中的使用者來說非常有效。SoftEther 也是全面性的 VPN 解決方案,可協助遠端存取和站點對站點 VPN。

SoftEther 可在各種情況下運作良好,包括個人遠端存取、企業網路,以及安全地連結多個內部部署的網站。其支援不同 VPN 通訊協定的能力,使其成為建立 VPN 通道的通用工具。

SoftEther 以強大的加密功能、對網路限制的抵抗力,以及對各種作業系統的支援而脫穎而出。與 OpenVPN 等既有通訊協定相比,SoftEther 的知名度較低,這可能會限制其採用。它可能會為網路管理員帶來較陡峭的學習曲線。

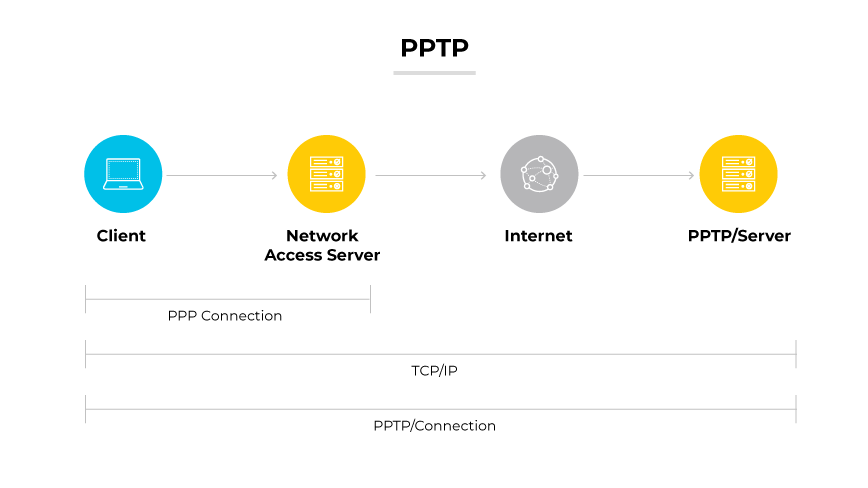

點對點隧道通訊協定 (PPTP)

由 Microsoft 開發的點對點隧道通訊協定 (PPTP) 是最古老的 VPN 通訊協定之一。PPTP 透過建立點對點通訊的隧道,促進安全的資料傳輸。此通訊協定將資料封包封裝在 IP 封套中,使其可在網路中傳送。

PPTP 的工作原理是使用 TCP 上的控制通道和 GRE 隧道操作來封裝 PPP 封包。簡單的設定使其相對快速,並廣泛相容於各種裝置和網路配置。對於敏感的通訊,不建議使用 PPTP,因為它使用較弱的加密標準。

PPTP 的主要用例是需要傳統支援或速度比安全性更重要的情況。PPTP 因其已知的安全漏洞,不宜用於傳輸機密的企業資料。

PPTP 的優點包括速度快和容易設定。此協定已整合到大多數的作業系統中。因為 PPTP 不安全,所以弊大於利。先進的加密標準已超越 PPTP,對於關心敏感資料防護的企業而言,PPTP 已經過時。

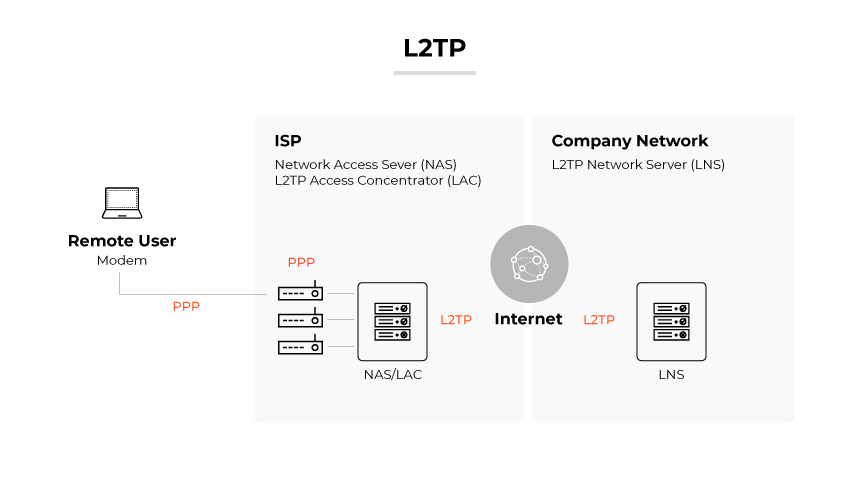

第 2 層隧道通訊協定 (L2TP)

第 2 層隧道通訊協定 (L2TP) 是一種隧道通訊協定。它本身並不提供加密或保密功能。L2TP 依賴在隧道內傳送的加密通訊協定來提供隱私。L2TP 通常與 IPsec 搭配使用,IPsec 負責端點之間資料的加密和安全傳輸。

L2TP 的工作方式是將資料封包封裝在透過網際網路傳送的 L2TP 訊框中。結合 IPsec 時,資料封包會被加密和認證,提供傳輸敏感資訊的安全管道。這種配對通常稱為 L2TP/IPsec。該通訊協定廣泛用於建立 VPN 連線。

L2TP 的典型用例包括將分公司連接到中央企業網路、存取,以及加強透過網際網路傳輸資料的安全性。L2TP 仍然是企業的首選,因為它不像較新的通訊協定那麼複雜,而且提供跨各種裝置和平台的支援。

L2TP 的優點包括相容性和跨多種裝置運作的能力。L2TP 有幾個嚴重性的缺點,包括潛在的速度瓶頸(因為雙重封裝),以及與使用隱藏技術的通訊協定相比,難以穿越防火牆。

哪種 VPN 通訊協定最適合您的企業?

若要選擇最適合您企業的 VPN 通訊協定,請評估安全性、速度和網路相容性需求。L2TP/IPsec 等通訊協定受到廣泛支援,並提供速度與安全性的平衡。對於需要加強安全措施的組織而言,具備更強加密功能和更嚴格驗證程序的通訊協定可能更為適合。

每種通訊協定都有自己的優點。有些以加密強度為優先考量,有些則針對速度進行最佳化,以支援頻寬密集型任務,還有一些為行動使用者和遠端使用者提供卓越的穩定性。

正確的選擇將符合您企業的特定使用個案、網路架構、VPN 服務和效能期望。對需求的仔細評估將引導您選擇最適合的通訊協定,以獲得安全且有效率的 VPN 體驗。與您的 VPN 供應商合作,盡可能做出最佳決定。

| VPN 通訊協定比較 | ||

|---|---|---|

| 規範 | 優勢 | 缺點 |

| IPsec | - 高安全性 - 跨網路協定的通用性 |

- 複雜的設定 - 金鑰和憑證管理的挑戰 |

| SSTP | - 強大加密 - 使用 HTTPS 連接埠繞過防火牆 |

- Microsoft 專有 - 限於 Windows 作業系統 |

| WireGuard | - 簡單快速 - 最先進的加密技術 - 高效易用 |

- 靜態 IP 指派可能會引起隱私權疑慮 - 仍在開發中 |

| OpenVPN | - 強大的加密與安全性 - 開放原始碼與可稽核 - 彈性跨越不同網路 |

- 難以設定和配置 - 需求網路知識 |

| 軟式乙太網路 | - 強大的加密和互操作性 - 支援多種通訊協定 - 在受限制的網路中有效運作 |

- 知名度較低,可能會限制採用 - 學習曲線較長 |

| PPTP | - 快速且容易設定 - 與裝置廣泛相容 |

- 已知的安全漏洞 - 過時的加密標準 |

| L2TP/IPsec | - 廣泛相容且容易使用 - 可在各種裝置和平台上運作 |

- 由於雙重封裝,速度可能較慢 - 難以穿越防火牆 |