什麼是勒索軟體攻擊?

勒索軟體攻擊指的是網路罪犯可能使用的方法,藉此滲透環境並威脅組織或個人,以換取支付贖金。根據 2022 Unit 42 的事件回應報告,攻擊者有五種特定方式進入系統。

勒索軟體攻擊如何發生?

Unit 42® 在 2022 年的事件回應報告中表示,該小組目睹威脅行為者迅速行動,在開始勒索受害者之前,他們在環境中停留的時間中位數為 28 天。了解何謂勒索軟體攻擊以及如何防範,是保護組織的第一步。

勒索軟體 一開始是由網路罪犯進入系統並將所有資料加密,然後在受害者同意透過加密貨幣支付贖金的情況下,提供解密金鑰。除了進入系統並存入加密的勒索軟體之外,有些勒索軟體操作者還會使用多重勒索技巧來鼓勵付款,例如複製並滲透未加密的資料、在社群媒體上羞辱受害者、威脅進 行 DDoS等額外攻擊、或將竊取的資訊洩漏給客戶或在暗網上洩漏。

Unit 42 已調查過數以千計針對不同組織所發動的勒索軟體攻擊,並協助快速遏止與復原,為他們節省數百萬美元。在 2022 年事件回應報告中,Unit 42 指出威脅行為者部署勒索軟體的五大攻擊媒介。

勒索軟體的 5 種主要攻擊媒介是什麼?

為了更好地預防勒索軟體,首先必須瞭解攻擊者用來攻擊組織的惡意策略。檢閱勒索軟體威脅的最新趨勢,可讓安全作業中心 (SOC) 將資源集中於潛在的入侵點、降低感染風險,並讓組織整體做好準備。

五種主要的勒索軟體攻擊媒介是

- 可利用的漏洞

- 暴力攻擊憑證

- 社會工程

- 先前受損的憑證

- 濫用信任

瞭解這五種攻擊媒介的運作方式,以及如何最好地保護它們,是勒索軟體就緒的關鍵第一步。

1.可利用的軟體漏洞

漏洞 有多種形式,可以利用程式設計的程式碼來利用程式中的缺口或瑕疵。在 2022 年 Unit 42 事件回應報告中,Unit 42 發現 48% 的勒索軟體案例都是從軟體漏洞開始的。當應用程式暴露於網際網路時,威脅行為者可能會掃描並利用已知的漏洞,在未經授權的情況下存取環境。

另一種在網路罪犯中流行的漏洞 攻擊技術是使用漏洞 攻擊套件,也就是將程式碼插入被入侵的網站。這些網站看似正常,但卻包含惡意程式,可掃描已連接的裝置以找出漏洞。如果攻擊套件發現漏洞,通常會下載惡意軟體有效載荷,目的是讓威脅行為者能夠遠端存取系統。一旦建立遠端存取,威脅行為者就會在環境中部署勒索軟體。

軟體防護的最佳方法是確保網路中的所有裝置經常更新。軟體公司會定期釋出更新,修補任何已發現的常見弱點與漏洞 (CVE),因此在網路罪犯存取這些弱點之前更新這些弱點是非常重要的。SOC 可以利用 Cortex XDR 等 擴展偵測與回應 (EDR) 產品,進一步加強防護,以偵測並阻止攻擊。為了找出需要修復的面向網際網路的弱點,並自動修復危險的暴露,例如遠端桌面通訊協定 (RDP),SOC 可以採用 主動式攻擊面管理 (ASM) 工具,例如 Cortex Xpanse。

2.暴力攻擊憑證

暴力攻擊使用試誤法來存取系統或應用程式。網路罪犯會建立並執行腳本,自動輸入使用者名稱和密碼,直到發現正確的登入。這是最古老的網路安全攻擊之一,多年來一直維持成功策略的地位。

暴力攻擊是多重要素驗證 (MFA) 必須實作的眾多原因之一。具有 MFA 的系統需要額外的驗證方式,例如應用程式的驗證碼或生物識別,才能允許使用者存取系統。

在暴力攻擊成功的情況下, Cortex XSIAM 等平台會通知 SOC 異常的使用者行為,並提示調查。Cortex XSIAM 可與 MFA 平台無縫整合,在可疑登入資訊發生時即時傳達,將這些警報加速至漏斗頂端,以通知分析師並阻止暴力攻擊。

3.社會工程

網路 釣魚 等社會工程方法是由假裝值得信任的來源寄出,鼓勵受害者點選連結並直接下載 惡意軟體 。這些訊息通常會帶有潛在的緊迫感或危險感,促使人們在想清楚之前就採取行動。這些攻擊可能會非常成功,而且以勒索軟體為例,非常危險且昂貴。

實作定期的員工網路安全訓練是防範社交工程攻擊的最佳方式。當員工發現並報告網路釣魚企圖時,SOC 就可以調查攻擊,並從發生的事件中學習。如果網路釣魚攻擊成功, Cortex XSOAR 等 安全協調、自動化和應對 (SOAR) 平台可以簡化發現和修復工作,自動關閉受攻擊的使用者,直到 SOC 進行調查並將攻擊者從系統中移除。

4.先前受損的憑證

當使用者憑證遭到洩露時,儘快更換憑證是至關重要的。不幸的是,憑證資訊可能會在使用者不知道自己已遭入侵的情況下洩露在暗網中,讓各種攻擊者可以不受限制地存取系統。更糟糕的是,許多使用者會在多個服務中使用相同的密碼,因此如果一個密碼遭到洩露,重複使用的密碼就可以用來對其他系統或應用程式進行未經授權的存取。

除了多重要素驗證之外,鼓勵員工保持良好的密碼衛生習慣,也是預防憑證外洩攻擊的有效方法。使用密碼管理器、定期變更密碼、確保密碼複雜,以及不重複使用相同的密碼,都能保護個人和組織。Cortex XDR 可以利用行為分析來偵測和防止異常的使用者行為,即使是使用先前洩露的憑證來未經授權存取環境。

5.濫用信任

在當前威脅叢生的混亂環境中,安全專業人員必須密切注意內部威脅。不論是員工覺得被雇主冤枉,或是被威脅行為者接近,勒索軟體進入環境的最簡單方式之一,就是從已經擁有合法存取權限的人身上進入。

若發生濫用信任事件, Cortex XSOAR 等產品或 Cortex XSIAM 等平台可自動進行事件回應處理,通知安全性團隊並隔離問題使用者。可透過離職最佳實作實施額外保護,以減少心懷不滿的員工可能報復的機會。

防範勒索軟體攻擊

這五種方法都是攻擊者入侵您系統的損害性方式。總而言之,我們建議尚未實作的 SOC 實作下列事項:

- Cortex XDR 等 EDR 平台可識別和阻止攻擊

- Cortex XSIAM 可針對端點、網路等提供全面、自動的可視性

- Cortex Xpanse 等主動式 ASM 平台可快速識別和自動修復面向網際網路的攻擊

- SOAR 平台(如 Cortex XSOAR )可簡化發現工作,並自動隔離任何受攻擊的使用者

- MFA 用於驗證使用者,然後才允許完全存取環境

- 員工間良好的安全實務,例如網路釣魚訓練和密碼衛生,以降低社交工程或暴力攻擊的可能性

- 簡化前員工的離職手續,防止內幕人士攻擊

雖然這些方法和平台非常有用,但它們只能帶您走這麼遠。特別是對於勒索軟體,還有一種額外的準備方法是最有利的。

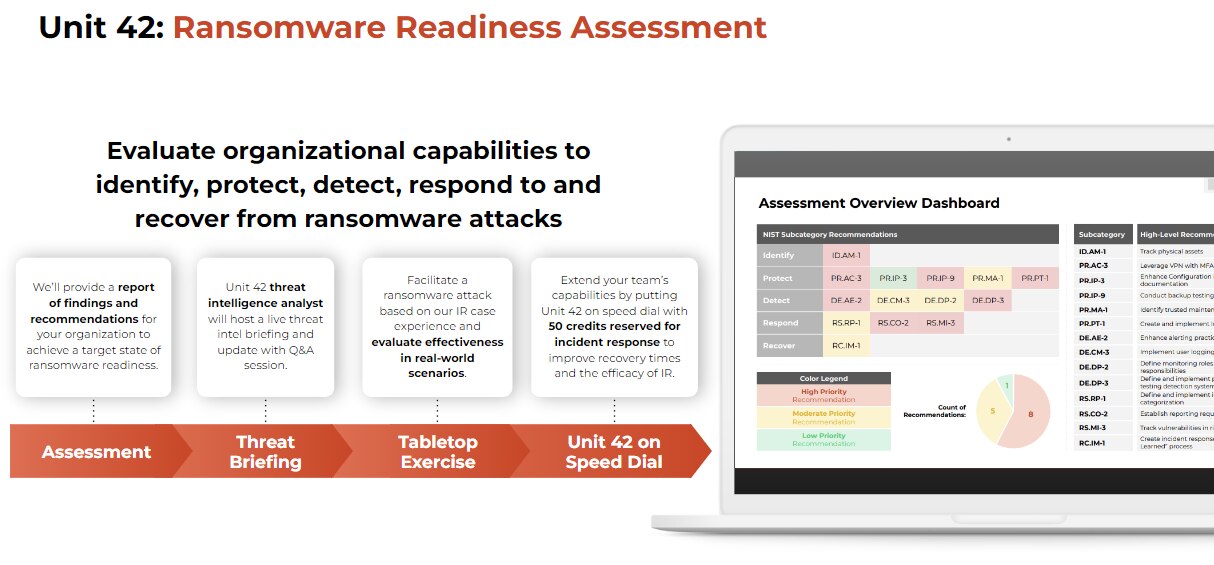

如何評估您的勒索軟體就緒程度

防禦勒索軟體從計畫開始。Unit 42 提供 勒索軟體就緒評估 ,讓您做好準備,以便更好地預防、偵測、應對和復原勒索軟體攻擊。透過驗證您的回應策略、偵測隱藏的風險等,達到勒索軟體的準備狀態。