如何維護 AWS 合規性

Amazon Web Services (AWS) 通過 ISO 和 SOC 2 之類的合規性認證。不過,您在 AWS 中儲存數據的方式並不一定滿足合規性。

隨著企業持續轉移到雲端,數據安全性和合規性變得極為重要。所幸,隨選的雲端運算平台 Amazon Web Services (AWS®) 已通過 ISO、PCI DSS 和 SOC 2 之類的合規性認證。不過,這並不表示 AWS 中的數據儲存方式滿足合規性。和安全性一樣,合規性屬於共擔責任模式,這表示 AWS 本身負責實現適用於主機層和實體基礎結構的合規性,而 AWS 客戶負責實現與服務使用方式、應用程式使用方式以及雲端數據儲存方式相關的合規性。

讓我們來回顧一下以往在 IT 基礎結構中管理合規性的情況:企業的合規性團隊清點企業中的所有 IT 資源。然後,團隊檢閱包含受法規約束數據的所有資源,並將現有控制對應到相應的法規要求以證明達到合規性。

不過,在 AWS 中,手動合規性管理並不足夠。開發人員有權部署新的資源並快速變更基礎結構,這些變更通常並未經由安全和合規性團隊檢查。更複雜的是,即使企業可以證明在某一天具備合規性,也並不表示在兩週 (甚至 24 小時) 後仍保持合規性。在雲端中,「時間點」合規性很快就變得不相關。

保持 AWS 合規性需要新方法。正如 DevOps 團隊將「持續交付」和「持續創新」作為日常 IT 語言一樣,「持續安全性」和「持續合規性」也需要經常進行討論。

從好的一面來說,與管理傳統數據中心的合規性不同,AWS 基礎結構能夠為我們提供以程式設計的方式自動解決安全性和合規性的途徑。我們現在可用的雲端供應商 API 開啟安全自動化的新時代。AWS Config 允許企業使用 AWS API 存取有關基礎結構的中繼數據,並持續監控和衡量新變更是否引起合規性問題。

使用 AWS Config 達到持續合規性

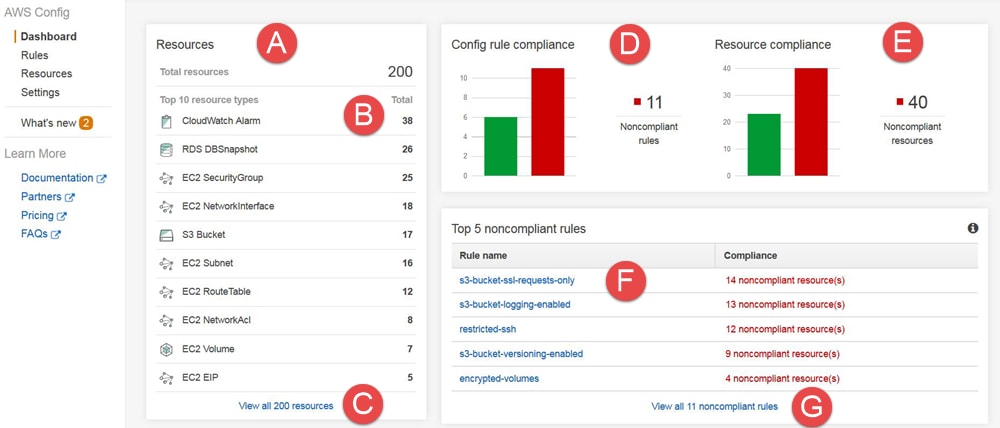

AWS Config 允許透過單一儀表板持續監控環境中的設定變更以及所需設定規則的合規性,並且可以檢視和管理資源關係 (見圖 1)。

圖 1:AWS 管理儀表板

有兩種方法可以使用 AWS Config 實現持續合規性:

選項 1:使用 Simple Notification Service 進行手動補救。環境中的某些內容發生變更,而且不再符合企業的規則時,SNS 將觸發警示。這可以在問題發生後立即進行手動補救。

選項 2:使用 AWS Lambda 進行自動補救。環境中導致不合規的變更將觸發 Lambda 功能自動補救。範例:Config 規則指出必須一律啟用 VPC 流量日誌。有人關閉流量日誌,因此 Lambda 使用 API 存取來重新啟用流量日誌。

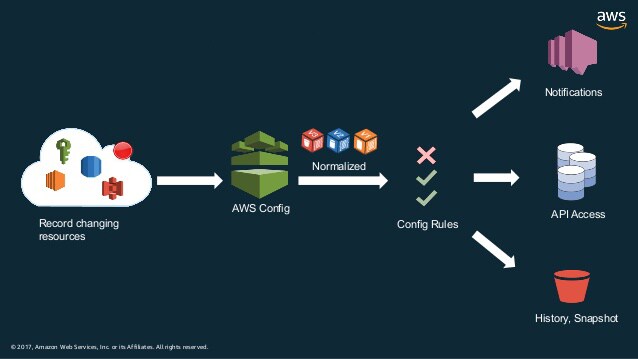

圖 2:AWS Config 如何運作

AWS Config 提供可自訂的預先定義規則,可以透過 API 進行管理。管理員也可以撰寫特定於團隊和企業的 Config 規則,藉以建立更全面的合規性報告。按一下這裡,取得自訂 AWS Config 規則的精選社群儲存庫。

使用 AWS 服務確保合規性

如前文所述,根據共擔責任模式,AWS 負責確保運作的雲端基礎結構工作負載滿足安全性和合規性,而客戶則負責本身工作負載的合規性。不過,AWS 提供多種工具來協助確保合規性。例如:

PCI DSS 要求 8 要求應用程式擁有者「識別和驗證對於系統元件的存取」。AWS Cognito 是一種驗證服務,能夠為使用者和其他 AWS 服務設定驗證和授權,通常用於滿足此項要求。

PCI DSS 要求 11 討論對網路資源和持卡人數據的所有存取所進行的追蹤和監控。可以使用 CloudWatch 和 CloudTrail 之類的監控工具來完成此項操作。

進行更精細的控制

隨著雲端環境持續發展和貴企業受到嚴格監管,您可能需要更精細的 AWS 合規性報告功能。例如,您可能想知道您的 AWS 環境如何對應到特定的合規性規範,或為不同的團隊和 AWS 帳戶啟用不同的合規性檢視。

這是第三方 API 式合規性工具可以發揮作用的層面。這些工具可讓您持續監控雲端設定的即時變更,並將這些設定對應到對於規範 (例如 ISO、SOC 2、HIPAA、PCI DSS、NIST 和 GDPR) 預先建立的合規性範本。使用正確的合規性工具,可以輕鬆產生合規性報告,而且只要按一下即可向稽核人員、客戶和相關各方展示您的合規性狀況。如需選擇適用工具的一些準則,請參閱此篇部落格貼文。

如需這些主題的詳細資訊,請下載電子書雲端中的持續監控和合規性。