搜尋

2022 年事件回應攻擊趨勢、最常見的事件類型、攻擊者如何獲得初始存取權限、攻擊者入侵哪些弱點以及攻擊者針對哪些產業

01

勒索軟體

攻擊者要求並獲得更高的贖金

截至 6 月,對於 Unit 42 事件回應人員在 2022 年處理的案件,平均支付的勒索軟體金額為 925,162 美元,相較於 2021 年增加 71%。

3000 萬美元

最高勒索金額

850 萬美元

最高支付金額

案例研究:

BlackCat 勒索軟體

立即觀看攻擊者使用多重勒索技術來謀取最大的獲利。

勒索軟體行動者通常會加密企業的檔案,不過他們也會不斷點名羞辱受害者,施加支付贖金的壓力。許多勒索軟體群組維護暗網洩密站台,藉以進行雙重勒索。

威脅行動者愈來愈傾向於勒索,無論是與其他技術結合使用還是單獨使用。

4%

Unit 42 案件涉及未經加密的勒索,我們預計這個百分比會上升。

RaaS 導致不熟練的威脅行動者增加。

勒索軟體即服務 (RaaS) 是一些網路罪犯為其他網路罪犯提供的業務。罪犯通常會設定勒索軟體的條件,通常以月費或一定比例的贖金作為交換。RaaS 讓發動攻擊變得更加容易,因此降低進入門檻並加快勒索軟體成長速度。

02

雲端事件

錯誤設定是

雲端入侵的主要原因

將近 65% 的已知雲端安全事件起因於設定錯誤。罪魁禍首?IAM 設定。

我們對 200 家不同企業的 18,000 個雲端帳戶中超過 680,000 個身分進行分析。我們發現幾乎所有人都欠缺維護安全的適當 IAM 政策控制。

03

BEC

公司電子郵件入侵不僅僅是一種騷擾行為。

美國聯邦調查局稱 BEC 為「430 億美元的詐騙」。這是指 2016–2021 年向網際網路犯罪投訴中心報告的事件。

Unit 42 對 BEC 攻擊活動的遙測導致 BEC 成員在 Falcon II 行動和 Delilah 行動中遭逮捕。

專家見解

攻擊者進入方式

攻擊者的前三個初始存取途徑是網路釣魚、已知軟體弱點和暴力破解憑證攻擊 (主要針對遠端桌面通訊協定)。

77%

可疑的入侵根本原因來自網路釣魚、弱點入侵和暴力破解攻擊。

04

途徑

攻擊者 40% 的時間使用網路釣魚來獲得初始存取權限

攻擊者試圖尋找簡單的方法。網路釣魚是低成本的方法,對攻擊者來說效果很好。我們在報告中提供「防止網路釣魚攻擊的 10 項建議」。

05

LOG4SHELL

Log4Shell:產生持續影響的關鍵弱點

在 2021 年 12 月 9 日,我們發現 Apache Log4j 2 中的零時差遠端程式碼執行 (RCE) 弱點已遭到大肆入侵。Log4Shell 在通用弱點評分系統 (CVSS) 中被評為最高分 – 10 分。

到 2 月 2 日,我們觀察到將近 1.26 億次點擊觸發威脅防禦特徵碼 (用於防範入侵 Log4j 弱點的嘗試)。我們的研究發現,在去年攻擊者入侵弱點以取得存取權限的案例中,Log4j 佔據將近 14%,而該弱點僅僅公開了幾個月。

就在 6 月 23 日,CISA 發佈一份警示通報,指稱惡意行動者在 VMware Horizon Systems 中持續入侵 Log4Shell。

06

zoho

難以偵測的複雜活動使用的 Zoho 弱點

美國 CISA 於 2021 年 9 月 16 日發佈警示,警告進階持續性威脅 (APT) 行動者正在積極入侵自助服務密碼管理和單一登入解決方案 Zoho ManageEngine ADSelfService Plus 中新發現的弱點。Unit 42 後來揭露這項持續、複雜、活躍和難以偵測的活動利用稱為 TiltedTemple 的弱點。

TiltedTemple 活動攻擊技術、國防、醫療、能源、金融和教育產業的 13 個以上的目標,顯然能夠從遭入侵的企業中收集和洩露敏感文件。在我們的事件回應案例中,Zoho ManageEngine ADSelfService Plus 佔威脅行動者獲得初始存取權限所利用的弱點大約 4%。

不過,觀察到的一些攻擊的性質突顯,在評估與弱點相關的風險時,數量並不是唯一的考量因素。

07

PROXYSHELL

最近 Unit 42 案例中攻擊者入侵的 ProxyShell 最常見弱點

ProxyShell 是一種攻擊鏈,能夠透過入侵 Microsoft Exchange 中的三個弱點進行運作:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207。攻擊者可透過攻擊鏈執行遠端程式碼執行,這表示攻擊者可以在遭入侵的系統上執行惡意程式碼,完全不需要對這些系統進行實體存取操作。

美國 CISA 於 2021 年 8 月 21 日發佈一份針對 ProxyShell 的緊急通報。攻擊者幾乎在 ProxyShell 遭揭露後就積極入侵,在 Unit 42 案例中,攻擊者透過入侵弱點獲得初始存取權限,他們有超過一半的時間使用 ProxyShell。

專家見解

產業

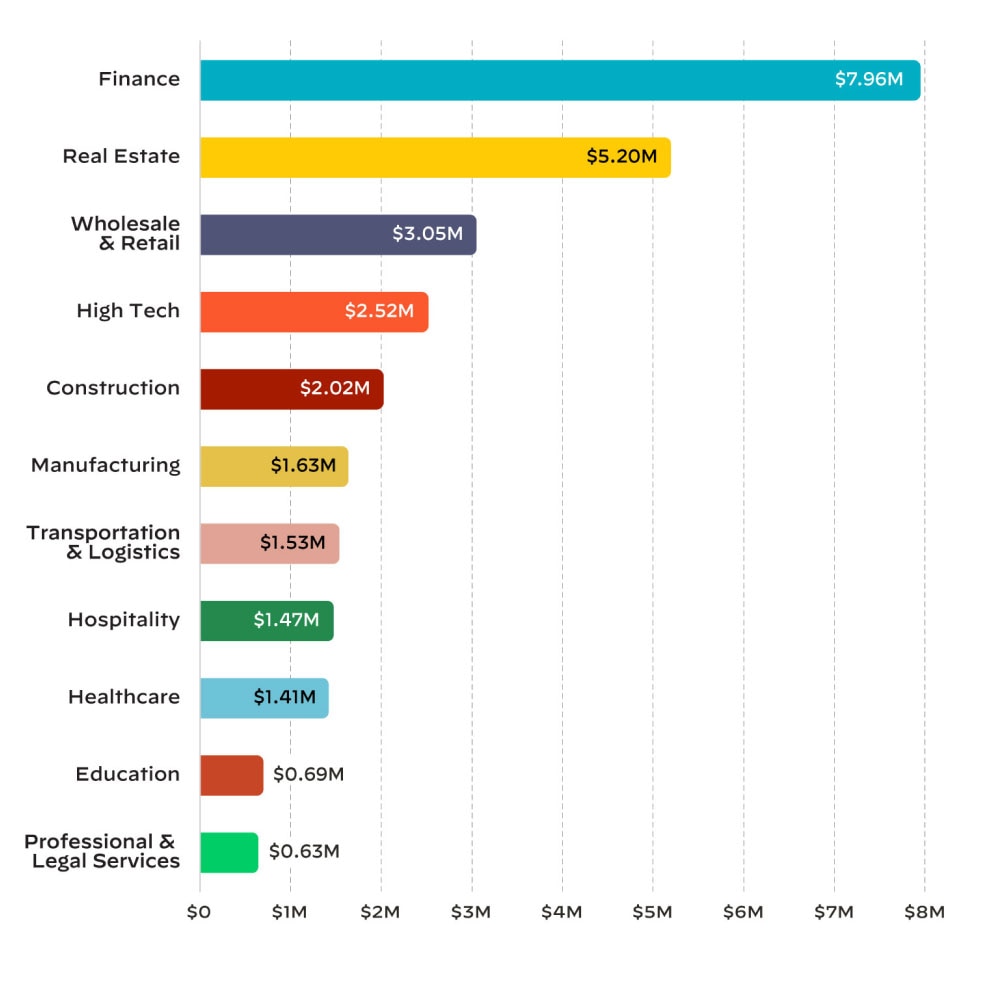

在我們的案例數據中,受影響最大的產業是金融、專業和法律服務、製造、醫療、高科技、批發和零售。

這些產業佔據我們案例的 63%。

這些產業的企業儲存、傳輸和處理大量可獲利的敏感資訊,這些資訊可能會吸引威脅行動者。

攻擊者通常投機取巧,在某些情況下,產業可能會遭受特別的影響,例如,這個產業的企業廣泛使用某些有已知弱點的軟體。

08

2022 年受影響最大的產業

金融

我們在過去一年觀察到金融產業的平均贖金要求接近 800 萬美元。不過,在企業決定支付贖金的情況下,平均支付金額僅為約 154,000 美元,約佔平均要求的 2%。

醫療

我們在過去一年觀察到醫療業的平均贖金要求超過 140 萬美元。在企業決定支付贖金的情況下,平均支付金額為 120 萬美元,約佔平均要求的 90%。

09

建議的 6 大最佳實務

網路威脅形勢相當嚴峻。每天都有更多關於網路攻擊和更複雜攻擊類型的消息。一些企業可能不知道從哪裡開始,不過我們的安全顧問有一些建議。下列是其中六個方式:

1

定期對員工和承包商進行網路釣魚防禦和安全最佳實務訓練。

2

務必使用企業級 MFA VPN 停用任何直接外部 RDP 存取。

3

儘快修補暴露在網際網路上的系統,藉以防止弱點入侵。

4

實作 MFA 做為所有使用者的安全政策。

5

要求所有付款驗證都在電子郵件之外進行,藉以確認多步驟驗證程序。

6

考慮使用憑證入侵偵測服務和/或攻擊範圍管理解決方案來協助追蹤易受攻擊的系統和潛在的入侵。

與 Unit 42 專家深入探討

與 Unit 42 專家深入探討

優勢處理攻擊。

完善您的論點。