這篇貼文是部落格貼文連載系列之一,當中我們會檢視 2017 年在網路安全中的明確發展趨勢及長遠的影響。

以下是我們預期會在 2017 年中發生的威脅形勢:

勢在必然

勒索軟體商業模式移轉至新的平台

如同我們在五月份報告中所強調的,勒索軟體不再只是惡意軟體問題,而是一種犯罪商業模式。惡意軟體通常是攻擊者挾持系統進行勒索所使用的機制,但這只是用來達成目的的一種方法。如同我們報告中所提及的,在勒索軟體的商業模式中,攻擊者必須成功完成五項工作:

- 取得一個系統或裝置的控制權。這可以是一台電腦、行動電話,或是能運行軟體的其他系統。

- 讓擁有者無法存取之。可能透過加密、鎖定螢幕,或者只是簡單的恐嚇手段,這方面我們會在接下來的報告中詳加描述。

- 警告擁有者該裝置已經被挾持,並指示付款的方式與金額。儘管這一步驟看起來顯而易見,但仍須記得攻擊者與受害者往往說著不同的語言,居住在不同的國家,並且可能有著非常不同的技術能力。

- 從裝置擁有者處取得款項。如果攻擊者無法取得款項,或者更重要地,無法在不被執法機關盯上的狀況下取得款項,前三個步驟便無效。

- 收到款項後將存取權完整歸還給裝置擁有者。儘管攻擊者可能在收取款項後不歸還裝置存取權,並且可能因此獲得短期成功,但長期下來這會摧毀這種犯罪方式的有效性。當受害者認為他們的貴重物品可能無法被歸還時,他們便不會支付贖金。

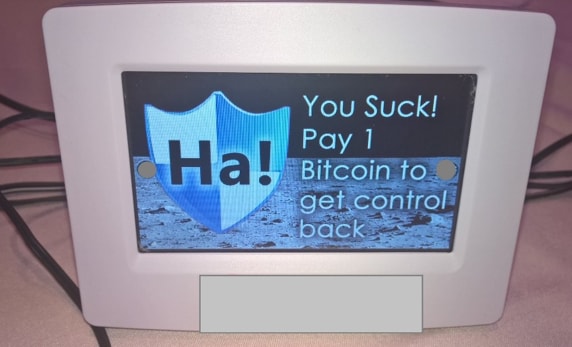

只要攻擊者能執行以上五項工作,勒索軟體商業模式可以鎖定任何裝置、系統或資料。在 2016 年 8 月的 DEFCON 24 中,Pen Test Partners 的研究人員展示如何奪取聯網自動調溫器的控制權,並在鎖定其控制後顯示要求比特幣作為贖金的勒索訊息 (圖 1)。

圖 1: 在 DEFCON 24 中於聯網自動條溫器上所顯示的勒索訊息

儘管這不是一個真實攻擊,但在 2017 年,相似的螢幕畫面肯定會出現於聯網裝置上。對網路罪犯而言,賺錢才是本質所在。如果他們能取得裝置的控制權,他們必須要能從此控制權中套利才有用。如果他們奪取了聯網冰箱的控制權,他們將會很難找到能銷售或套現的資料,但透過挾持冰箱來獲得小額贖金可能會帶來不少獲利。只要攻擊者能完成上述的五項內容,對幾乎所有聯網裝置而言都是一樣。除非受害者十分熟悉摩斯密碼,否則要透過聯網燈泡來傳遞勒索訊息恐怕會有點困難。

政治資料洩漏成為新常態

回顧 2016 年的頭條新聞,政治資料的洩漏顯然對美國的政治氛圍造成了巨大影響。雖然大選已經結束,我預測這類入侵事件在未來仍會發生在世界各處。

政治資料洩漏事件的某些特質,讓其能達成政府行為者的目標,同時對選民造成危險。考慮以下因素︰

- 維基解密的推出和其他人發布的條件使公眾假設默認情況下泄露的信息是真實的。儘管先前所洩漏的資料有可能是真實的,此預設立場可能會被想影響選民的洩漏者所利用。

- 如果所洩漏的資料經過變造,受入侵的一方沒有合理的方式能對這些變造進行駁斥。文件上的數位簽章能證明其真實性,但沒有數位簽章並不代表就能證明其不真實性。

- 政府 (或政府資助的) 組織能釋出從間諜活動中所取得的資訊,同時偽裝成駭客激進份子,以免除負面的政治影響。就算有強烈的證據顯示政府在背後操縱該次洩漏資料的入侵活動,政府仍有能合理推諉的理由。

考量以下案例:有幾份詳細描述國家 A 與國家 B 間貿易談判的私密文件,而國家 C 不贊成此貿易談判。如果國家 C 取得了詳細描述談判細節的真實文件後,釋出了變造後的版本,當中內容對國家 A 相當有利;國家 B 的選民可能會大發雷霆,導致談判破裂。要駁斥這份假資料,國家 A 和 國家 B 必須釋出實際文件,但這也可能導致許多談判問題。

無論您的政治立場為何,或對政府透明度有何見解,瞭解特定政黨如何濫用當前政治環境是一件至關重大的事。政治資料洩漏事件是資訊行動的一種形式,在執行上能獲得極大成效,且非常不容易遭到報復。我們在 2016 年所看到的場面,將會成為新的常態。

機會渺茫

因應大規模電子郵件洩漏,安全即時通訊應用程式會被廣泛採用

如果說人們得從 2016 年的資料洩漏事件中學到一個教訓,那大概就是這一點:

千萬別在電子郵件中放入您不想在報紙頭條上看見的東西。

這個教訓很難內化,因為電子郵件已經成為世界多數地區的異步通訊方式 (對於閱讀這些文字的人們當然也是如此)。但每個人都應該深切學到這個教訓。

用電子郵件來傳遞僅打算給特定人士閱讀的訊息,會造成許多問題。到達目的地址後,這些訊息通常處於未加密狀態。就算這些訊息經過加密,寄件人通常也無法控制收件人的系統安全;收件人可能會在解密郵件後將其以純文字儲存起來,或是對密鑰的管理不當。在多數案例中,訊息會自動分門別類,讓暫時存取的有心人能透過關鍵字挖掘秘密,並將這些秘密轉寄到未知的地址。

如果您在考慮是否該分享私人訊息,回到過去使用電話連絡的方式也未必是壞事,但在考量技術解決方案時還是應該了解當下年輕人究竟在用些什麼。Snapchat 的主打功能便是在收件人閱讀後會自動自行刪除的訊息。這讓使用者在寄送訊息時,不需要過份擔心這些資訊被共享給其他人。現在也有許多著重於安全性的即時通訊系統,包括 Telegram、Wickr、Signal 以及 Allo,都有端對端加密以及自行刪除訊息等功能。儘管仍可能有人擷取這些訊息的畫面,但這些選項通常比電子郵件安全許多。

這些服務在 2017 年間獲得廣泛採用的機會仍很渺茫,因為許多使用者可能還不適應使用其他方式替代電子郵件。然而,從大規模資料泄露事件中學到教訓的人將會開始尋找跟他人分享私密想法的其他方式。

您對威脅形勢的網路安全預測為何呢?請在評論中跟我們分享您的想法,並記得鎖定本系列的下一篇貼文,我們將會分享我們對網路安全的預測。