這篇貼文是部落格貼文連載系列之一,當中我們會檢視 2017 年在網路安全領域中「勢在必然」(幾乎保證會發生) 以及「機會渺茫」(較不可能發生) 的預測。

端點安全市場將在 2017 年經歷一些顯著變化。從威脅執行者的特質,到安全廠商界的各組織,再到端點的本質,所有這些都正經歷著劇烈變動。這肯定會讓許多組織不知所措。但對於認真想要做好準備的資安專業人員而言,還有其他選擇。在本文中,我將列出資安專業人員可能會在 2017 年看到的四大變化。

勢在必然

端點安全市場的快速整合

研究機構 Cybersecurity Ventures 指出,在 2016 年端點安全市場中共有三十多間廠商與新創公司。對於安全產品的評估員或買家而言,這意味著帶來更多的選擇提供了許多不同的安全措施,也帶來許多混亂,而這正是市場趨向飽和的明顯徵兆。

投資人也似乎發現端點安全市場已經趨近於飽和:相較於 2015 年,2016 年對於新創資安公司而言,能明顯感受到募資速度減慢。越來越少的新創公司 (新成立與現有公司) 能獲得注資,無法為買家提供足夠價值並在擁擠市場中站穩腳跟的廠商,將無法逃離消亡的命運。其他的新創公司將會被那些認識到必須快速重新修整和改善其解決方案才能保持競爭優勢的傳統防毒軟體 (AV) 廠商所併購。

隨著網路攻擊的步調持續加快,市場的整合步調也會加快。端點安全廠商將會認識到他們必須加快動作,才能跟上威脅形勢和市場條件的變化。而這些情況將讓端點安全市場中發生弱肉強食的快速整合。

入侵套件的使用急遽增加

在 Palo Alto Networks 威脅情報團隊 Unit 42 的近期研究中列出了網路罪犯持續大量運用入侵套件的三大理由:

- 入侵套件讓網路攻擊者在使用惡意軟體感染 Windows 主機時,能有更為隱蔽的選項。

- 入侵過程全自動化。

- 罪犯基本上能利用入侵套件來外包惡意軟體的傳播。

換句話說,入侵套件能讓網路攻擊變為自動化、外包化且具擴充性的犯罪作業。而在每月僅需幾百美元便能租用任意入侵套件使用權的現在,利用入侵套件發動攻擊變得比之前更為經濟實惠。

資安問題一直都是「警察與強盜」的問題。強盜方現在有了自動化、外包化及可擴充性的入侵套件作為他們的武器。這已經是個趨勢,並肯定會在 2017 年持續升級。另一方面,安全產業似乎才剛剛意識到其防禦能力必須跟上腳步,否則會輸掉這場戰鬥。幸運的是,現在已經有了進階端點防護解決方案,能為未雨綢繆的組織提供這類的自動化、可擴充式防禦功能。

機會渺茫

以 macOS 為基礎的惡意軟體數量顯著增加

2016 年 3 月,Unit 42 發現了 KeRanger,首個以 macOS 為基礎的勒索軟體。在那之後,Unit 42 便發現了多種專屬於 macOS 的新品種惡意軟體。這並非令人意外的趨勢,但令人意外的是竟然時隔這麼久才出現這類軟體。

macOS 系統為網路罪犯提供了一系列完美的入侵環境:

- 終端使用者對安全的誤判:儘管受到入侵的風險與 Windows 系統相似 (舉例而言,這些系統許多相同漏洞的應用程式,例如 Adobe Flash),過去在 macOS 系統上的低安全入侵發生率可能會讓使用者非常缺乏對網路安全檢疫的警覺。

- 缺乏精密的端點安全解決方案: 多數 macOS 系統不是未部署端點安全解決方案,便是都使用已證實對今日網路威脅無效的傳統防毒解決方案。

- 越來越多的組織全面採用 Apple 技術生態系統 (從 iPhone 到 iPad 再到 Mac 電腦): 在 Nomura 的近期研究報告中 (《2016 年 10 月資訊長問卷》),該機構回報接受問卷調查的人中,有 42% 的人「指出 Apple 的產品在他們的 IT 基礎架構中已變得更為普遍」。

大規模且日漸增加的企業使用者群體,擁有糟糕的網路安全檢疫習慣,並且未沒有自動化且精密的端點安全解決方案能保護他們的系統。對尋求勒索軟體新收益來源的狡猾網路罪犯而言,2017 年再沒有比這更為完美的攻擊目標了。

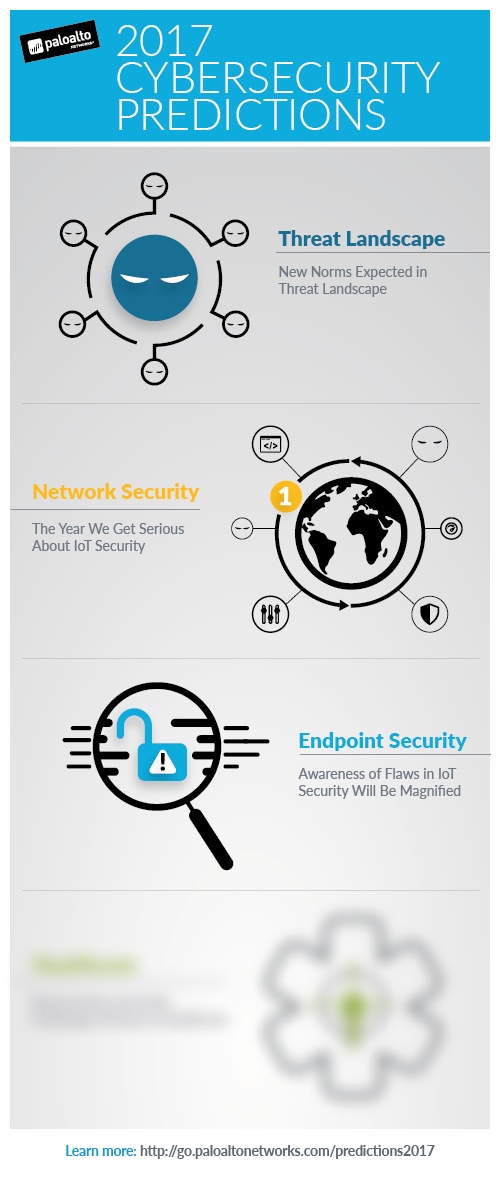

對物聯網安全缺陷的認知有所提升

物聯網 (IoT) 的擴散已成進行式。根據調查機構 Gartner 的調查結果,在 2016 年,共有約 64 億台物聯網裝置投入使用。該機構預測到 2020 年,會有超過 200 億台物聯網裝置聯網。就算擁有這麼多的裝置,物聯網安全的考量仍有些後知後覺。這不禁令人擔心,尤其考量到以下各點:

- 物聯網裝置間的連線能力不斷提升

- 物聯網裝置與其支援的資料服務之間收集與共享資料的潛力

- 物聯網生態系統中未知但可能會極大且不斷增加的漏洞

物聯網生態系統在技術上仍處於十分稚嫩的階段。現有安全缺陷的影響與範圍可能尚不明顯,因為現在所使用裝置的運算與連線能力仍有所受限。

這與有關汽車產業是否該大量採用不安全的系統的爭論十分相似,最後直到 2015 年,研究人員展現他們遠端駭入高速行駛車輛的能力,才平息爭議。

隨著物聯網裝置的數量與功能將持續在 2017 年不斷提升,過去可能忽略的固有安全缺陷可能會變得更加重大、複雜且令人不安。開發、生產以及安裝這些裝置的組織必須一同努力將安全性整合進他們的裝置與網路中。成為第一個處理物聯網安全入侵事件對公眾之影響的組織還遠遠稱不上「先行者優勢」。

您對端點安全的網路安全預測為何呢?請在評論中跟我們分享您的想法,並記得鎖定本系列的下一篇貼文,我們將會分享我們對醫療產業的預測。