這篇貼文是部落格貼文連載系列之一,當中我們會檢視 2017 年在網路安全領域中的明確發展趨勢及長遠的影響。

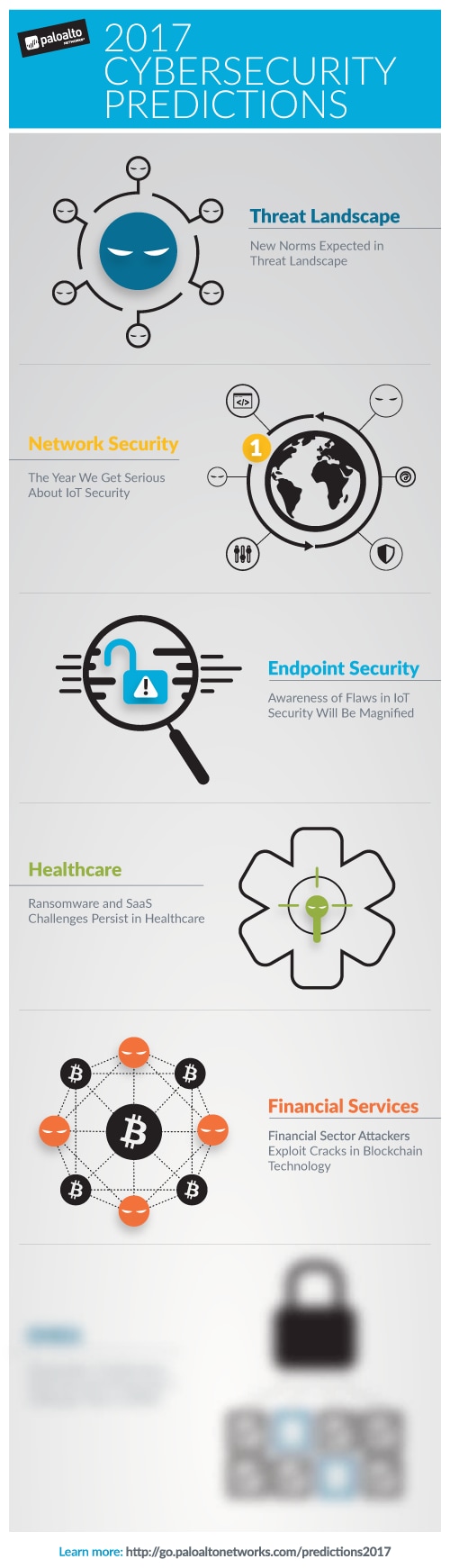

今年在金融服務產業中發生了不少值得一提的網路安全事件,包括少數 SWIFT (環球銀行金融電信協會) 會員銀行的盜竊案,以及在亞洲發生的惡意軟體感染自動櫃員機事件。展望 2017 年,我預測我們將會在金融服務產業中看到以下網路安全趨勢。

勢在必然

- 公共雲的採用日益增長 – 金融服務產業是公共雲端運算的最後疆界。儘管過去許多年因為資安疑慮,該產業曾表達不會使用此技術,但在這幾年他們卻逐漸對公共雲的使用產生興趣。Amazon Web Services (AWS) 以及 Microsoft Azure 都已公開表示有許多財務機構為其客戶。許多組織已經在 2016 年測試、評估且執行過概念驗證,並特別著重於妥善的網路安全實務上。而當中許多機構最終將在 2017 年採用公共雲進行運算工作負載。最初可能包括處理較不敏感資料的應用程式。儘管金融服務產業中還有一小股抗拒使用公共雲的勢力,但這些勢力肯定會逐漸減弱。公共雲端運算所提供的靈活度、擴充能力以及成本優勢的確有著令人無法抗拒的吸引力,特別是解決方案中便能內建安全功能而無須額外加裝。

- 多重要素驗證 (MFA) 的使用越顯廣泛 – 我們在近期看見數間 SWIFT 會員銀行的詐欺冒領事件,當中合法的登入資訊與密碼憑證遭到盜用,並用於進行資金轉帳。這類簡單的驗證技術很容易便會遭到入侵,且能進行帳戶盜用 (ATO) 攻擊。金融機構最終將注意到,並採取更加健全的 MFA 技術,至少在內部針對重要應用程式與敏感資料,並且必定要針對擁有特權的帳號,如根帳號和系統管理員帳號等。儘管 MFA 技術的建立方式多有不同,但任何形式的 MFA 都能對網路上的攻擊者造成無法輕易清除的阻礙。MFA 技術是以在場的憑據為基礎,至少會包括下列的兩種:

- 某些您知道的事 (例如:登入資訊/密碼、PIN)

- 某些您擁有的東西 (例如:一次性密碼語彙基元、行動電話)

- 某些在您身上的東西 (例如:指紋、視網膜掃描)

機會渺茫

- 廣泛施行零信任網路 – Forrester Research 於 2009 年首次推出零信任 (ZT) 模型,但到了 2016 年底,其施行仍稱不上非常廣泛。從概念上而言,限制網路中多個部分間的流量,僅讓已知且合法的流量通過,所帶來的資安價值的確無庸置疑。所有惡意活動將會被限制在最近的區隔閘道內。然而,零信任模型面臨的挑戰包括:無論是在最初使用時或是打算永續使用,皆難以完全辨識合法流量模式;必須進行跨學科 (例如:IT、安全、業務) 合作;並且有造成業務阻斷的潛在風險,特別是在棕地開發環境下。儘管如此,金融機構仍會逐漸將零信任概念納入其網路中,並且可能在 2017 年有長足的發展。一開始可能只是實施部分網路區隔來限制來往每個環境中敏感部分的流量。這些方式將能限制暴露程度,並在遭到入侵後限制橫向擴散。到了最後,各金融機構在其網路中對零信任的採用將僅僅會是程度多精深的問題而已。

- 區段鏈開啟了另一個攻擊媒介 – 關於區段鏈技術,金融產業中仍有許多不同聲浪。區段鏈在規模上肯定大於比特幣,而其分散式帳目技術也在款項處理、交易結算與虛擬錢包等方面成為多方考量的重點。除了新創公司外,傳統金融機構也積極地想要瞭解此技術,以及此技術對其組織所帶來的潛在影響。其中的好處包含更高的便捷性,同時因為剔除了中間人,還能進一步降低跨境付款、證券交易,以及結算等方面的成本。其他方面的好處還包括更高的透明度,讓法令遵循主管、審計員與監理官有更容易追蹤的審計紀錄。就算在最好的情況下,儘管有關於密碼和不可改變性的內在機制,但率先在金融產業中採取此技術的組織仍會產生另一個攻擊媒介。剛開始施行區段鏈技術時,惡意行為者將會發現當中的漏洞,並且將會在 2017 年利用這些漏洞來破壞金融交易的安全性與機密性。而這就得說到下一個預測了。

- 從合作性競爭中取得更好的成果 – FinTech 新創公司持續在挑戰金融機構,爭奪其客戶錢包內的份額。FinTech 將成本較低的創新方法帶進會進行銀行操作與投資的區隔人群。然而,這些公司往往缺乏品牌知名度、無法獲取較大的客戶群,並且缺少監管事務方面的經驗。另一方面,傳統金融機構顯然有著以上這些特質,但往往缺乏革新的靈敏度與能力。傳統金融機構正在嘗試擁抱雲端運算,來消除在靈敏度上的落差,有些金融機構甚至推出了他們旗下 (獨立自治) 的 FinTech 單位。其他機構則開始和 FinTech 公司展開合作,來作為媒合雙方核心能力的一種方式。這種方式可能在 2017 年間會是通往創新解決方案的最佳路徑,這些解決方案在擴充性、企業架構還是網路安全等方面皆能達到業界標竿。這種方式最終能提供成本更低的金融產品或服務,並增進客戶體驗,與此同時還能確保安全性、可靠性與對法規的充分遵循。

您對金融服務產業的網路安全有什麼預測?請在評論中跟我們分享您的想法,並記得鎖定本系列的下一篇貼文,我們將會分享我們對歐洲、中東與非洲的預測。