由社群所支援

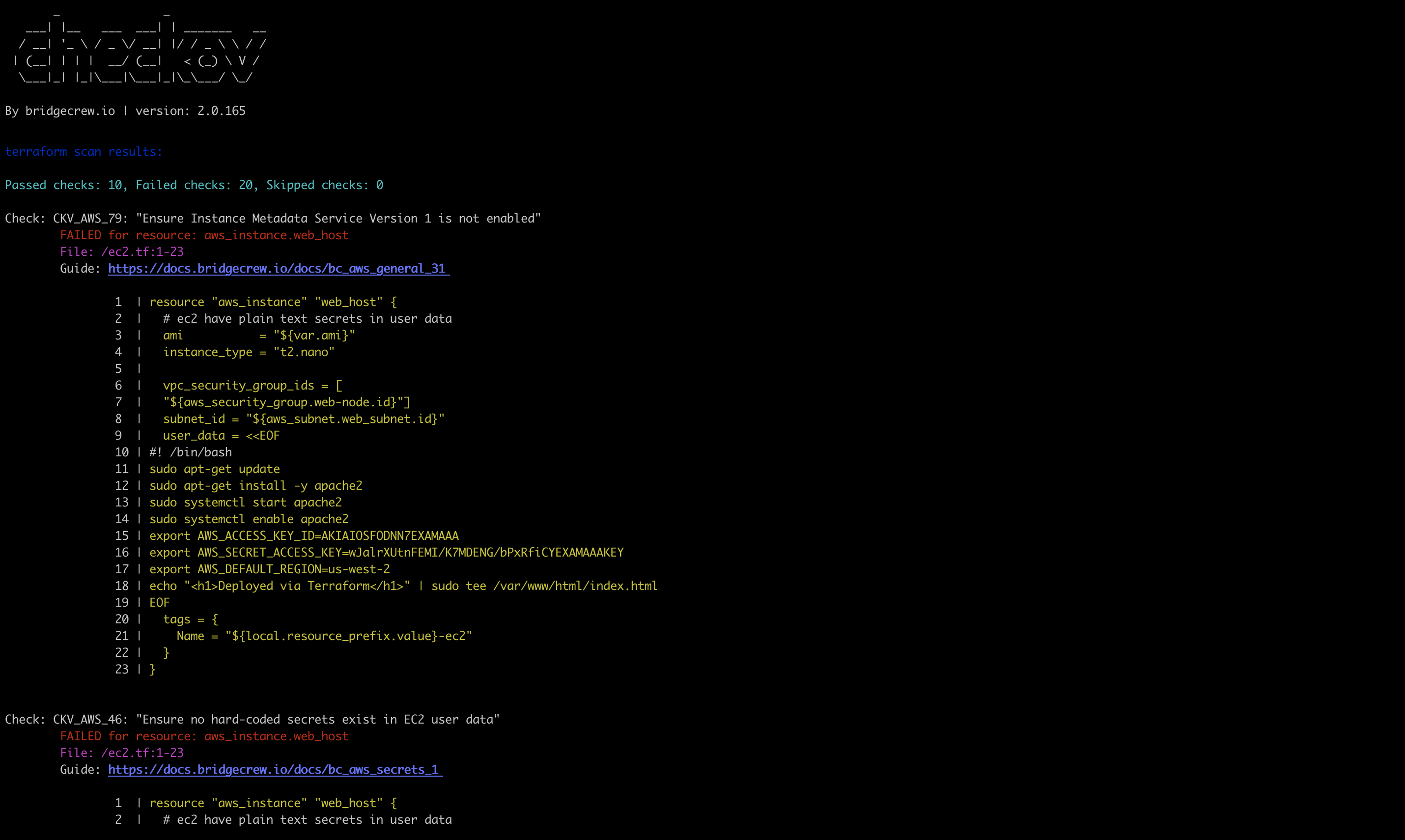

Bridgecrew 內建於開放原始碼專案 Checkov 中。Checkov 是一種下載超過百萬次的政策即程式碼工具,可用來檢查 Terraform、CloudFormation、Kubernetes、Helm、ARM 範本和無伺服器架構等 IaC 範本中的錯誤設定。使用者可利用數百種立即可用的政策並新增自訂規則。Bridgecrew 也透過簡化的使用者體驗和企業功能來增強 Checkov。

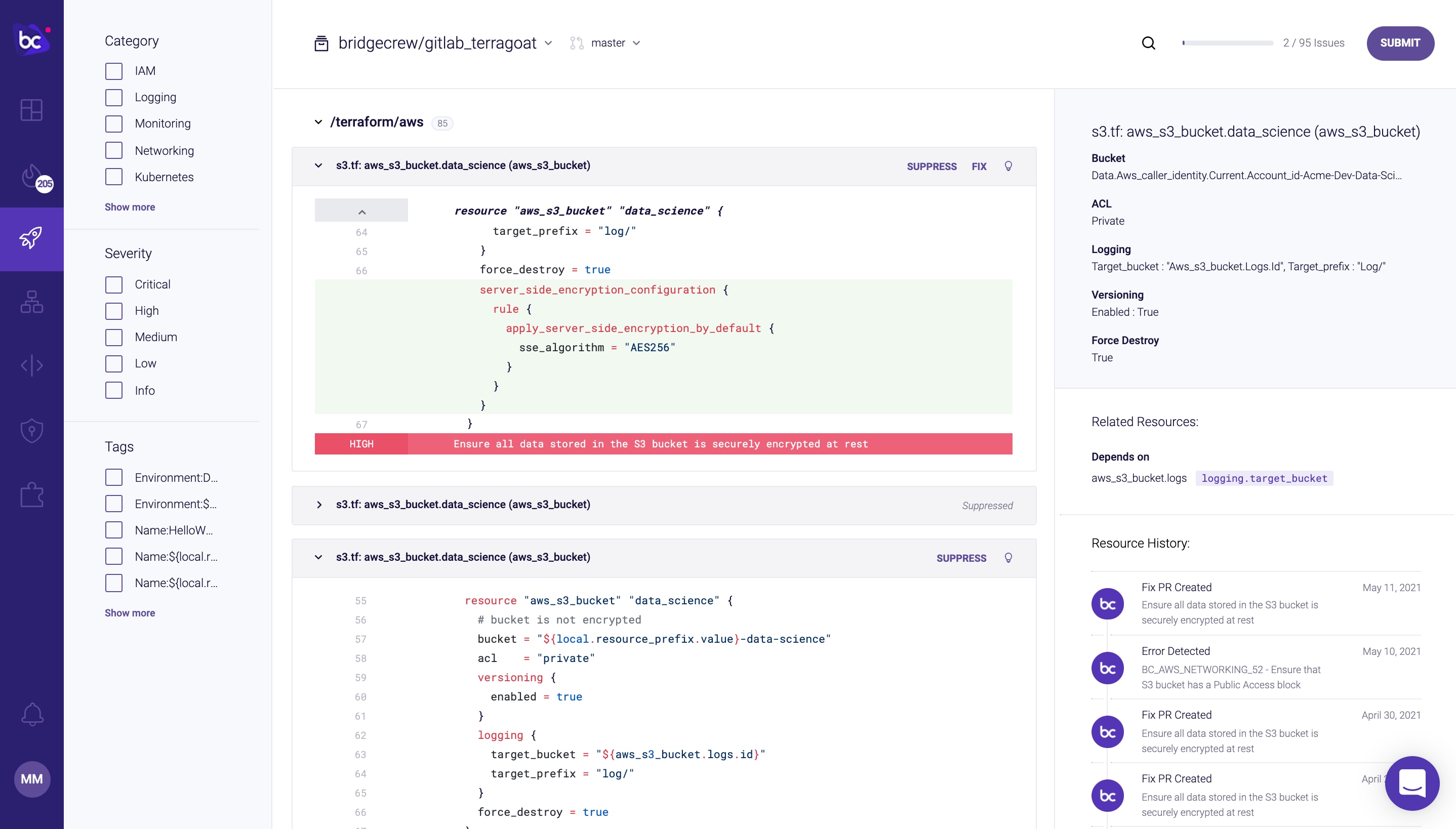

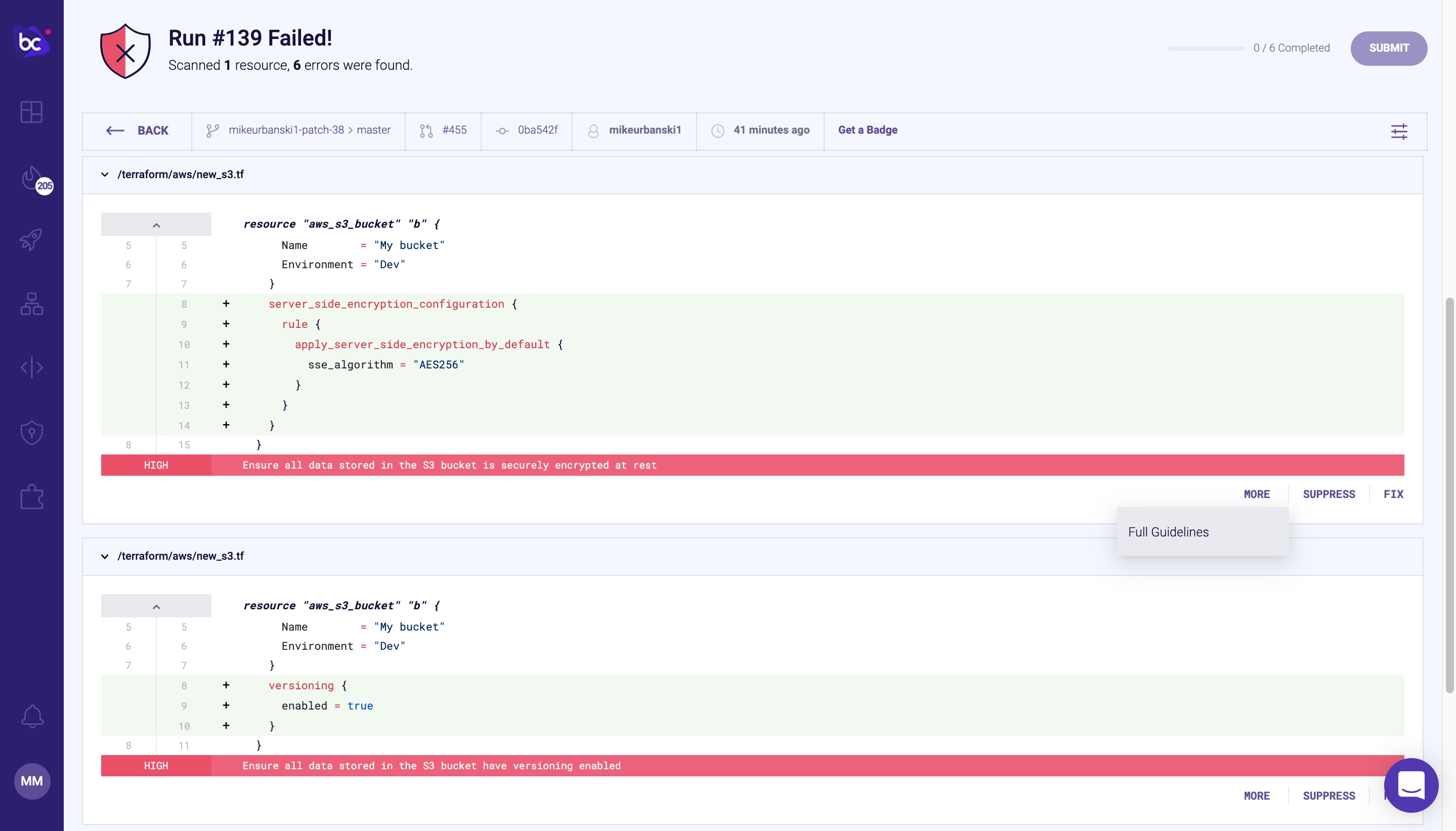

檢查政策錯誤設定

Checkov 會透過以 CIS 等基準為依據的數百種立即可用的政策以及源自社群的檢查對 IaC 範本進行檢查。

充分利用脈絡感知政策

Checkov 的政策包含了以圖形為基礎的檢查,允許複雜政策的多層級資源關係,例如面向網際網路的資源會有更高的嚴重性等級。

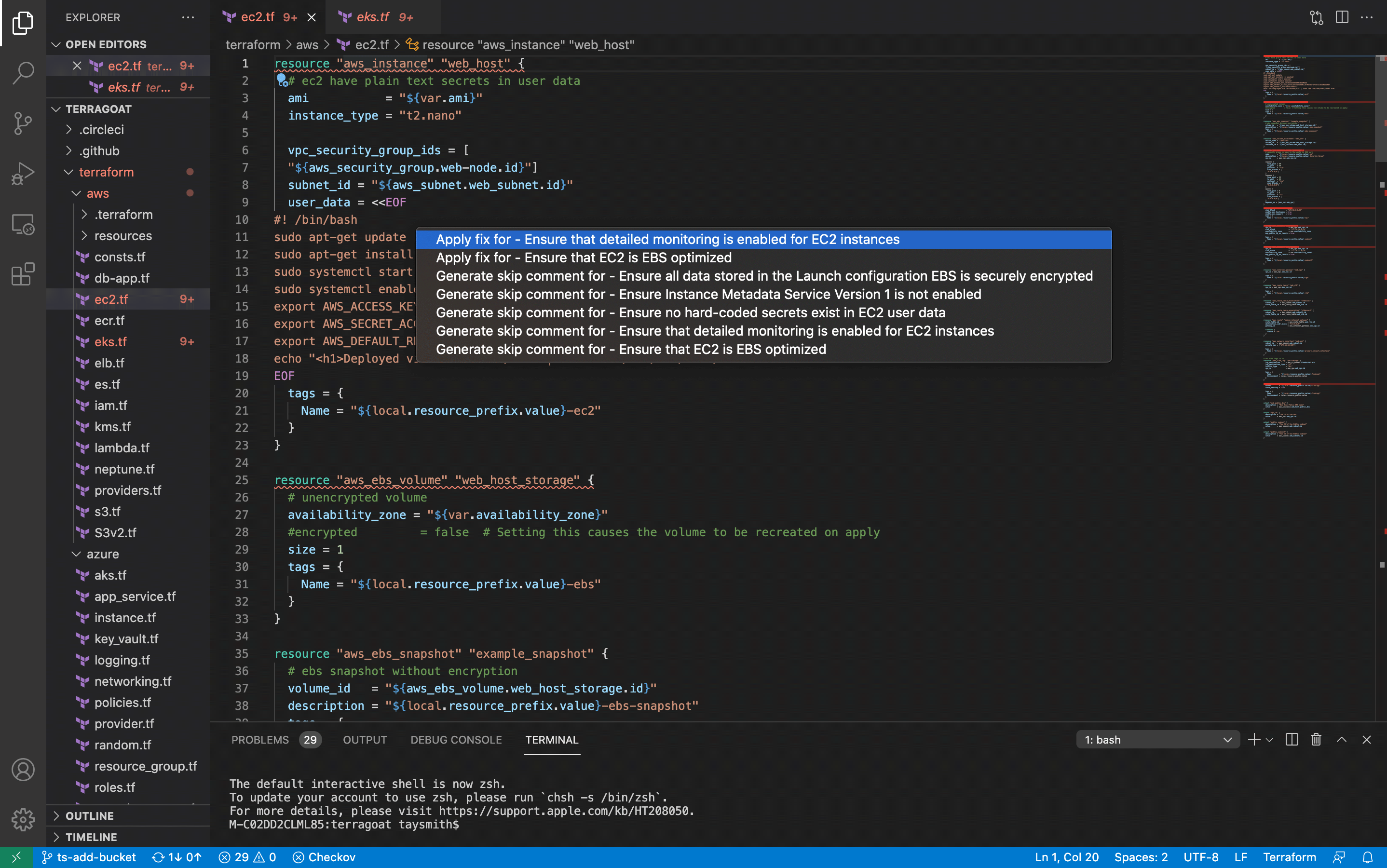

擴充的功能和整合

Checkov 具有可擴充的設計,除了可新增自訂政策和標籤以外,CLI 也設計為可新增至持續整合和其他 DevOps 工具。

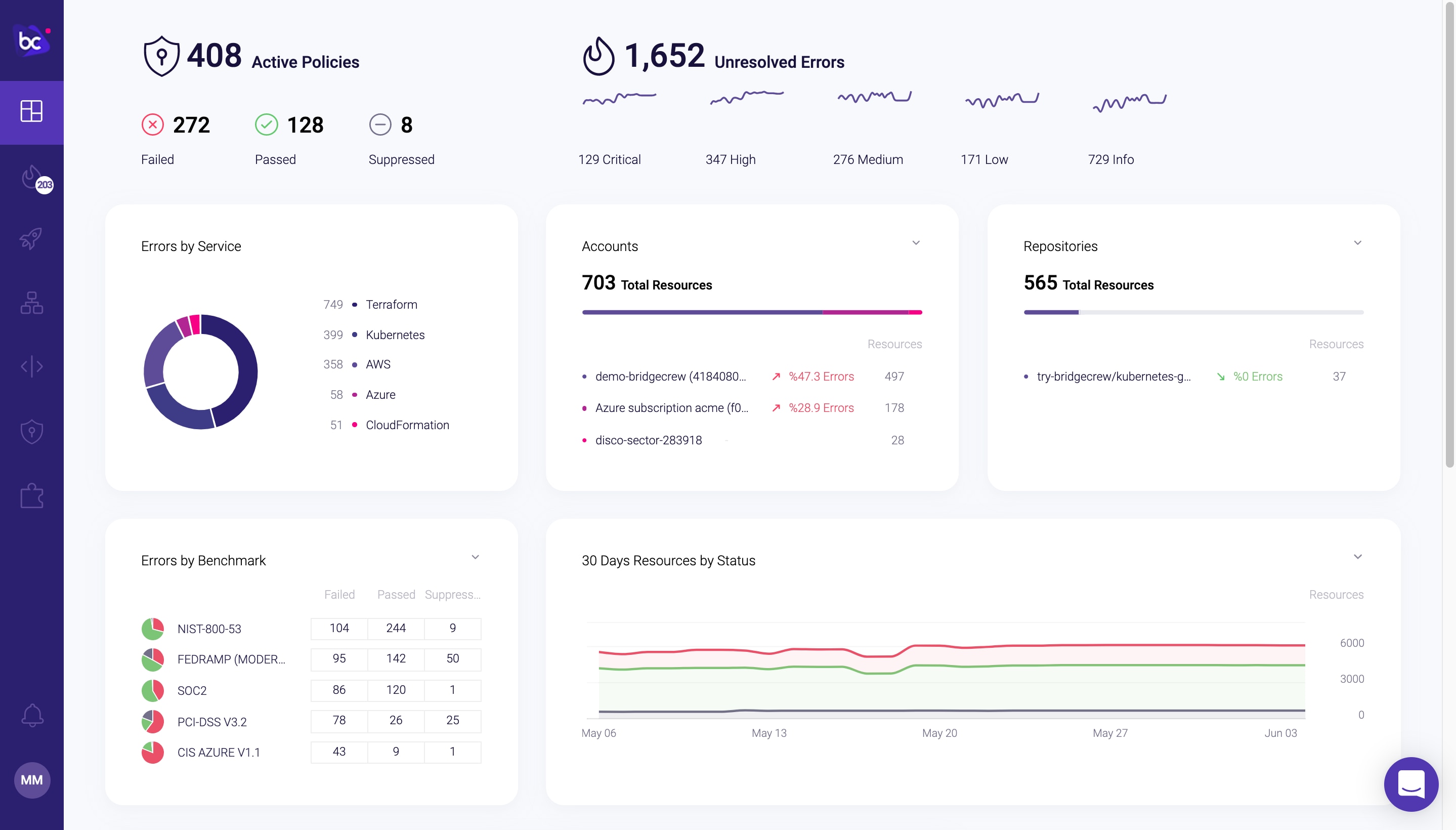

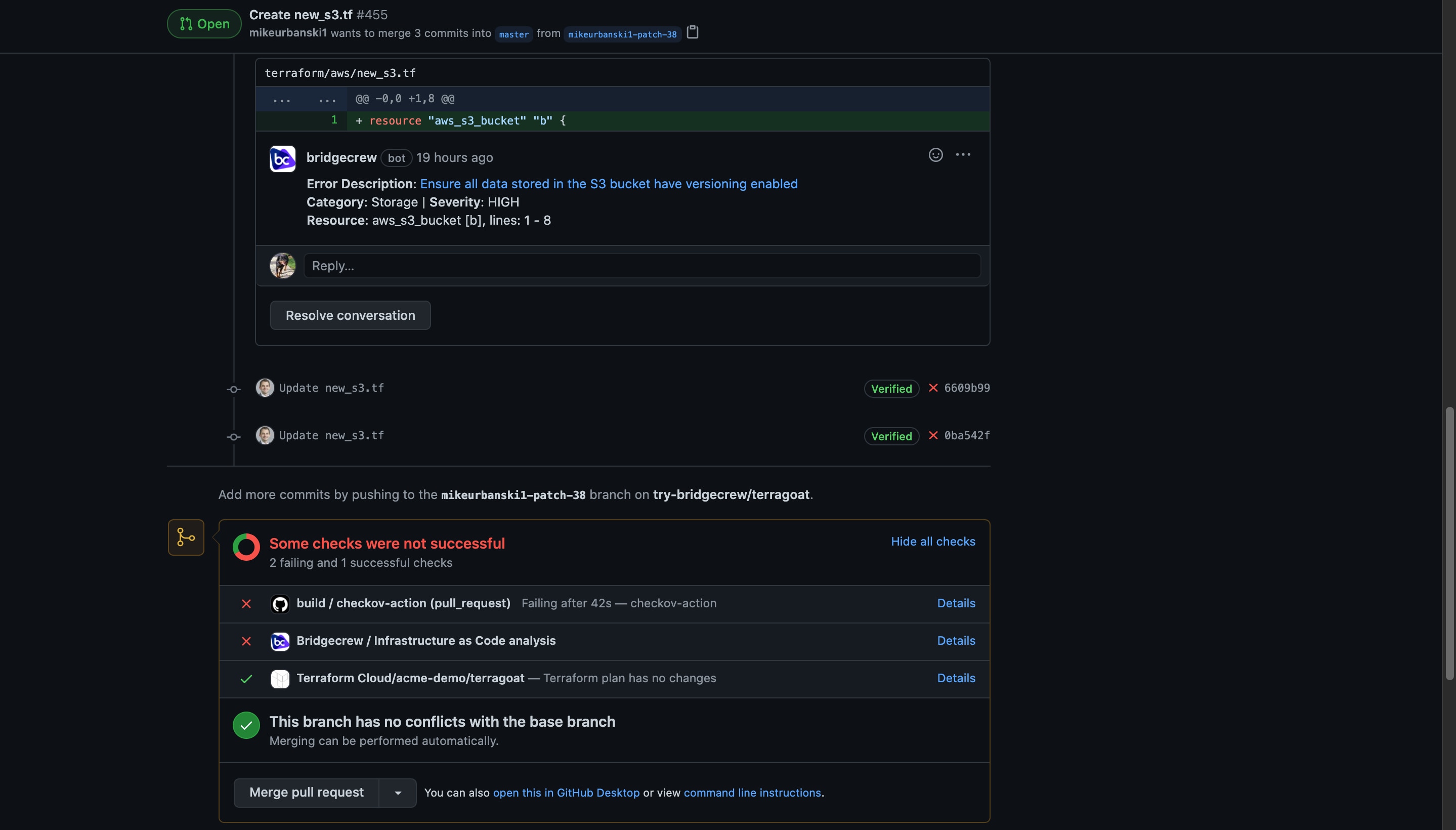

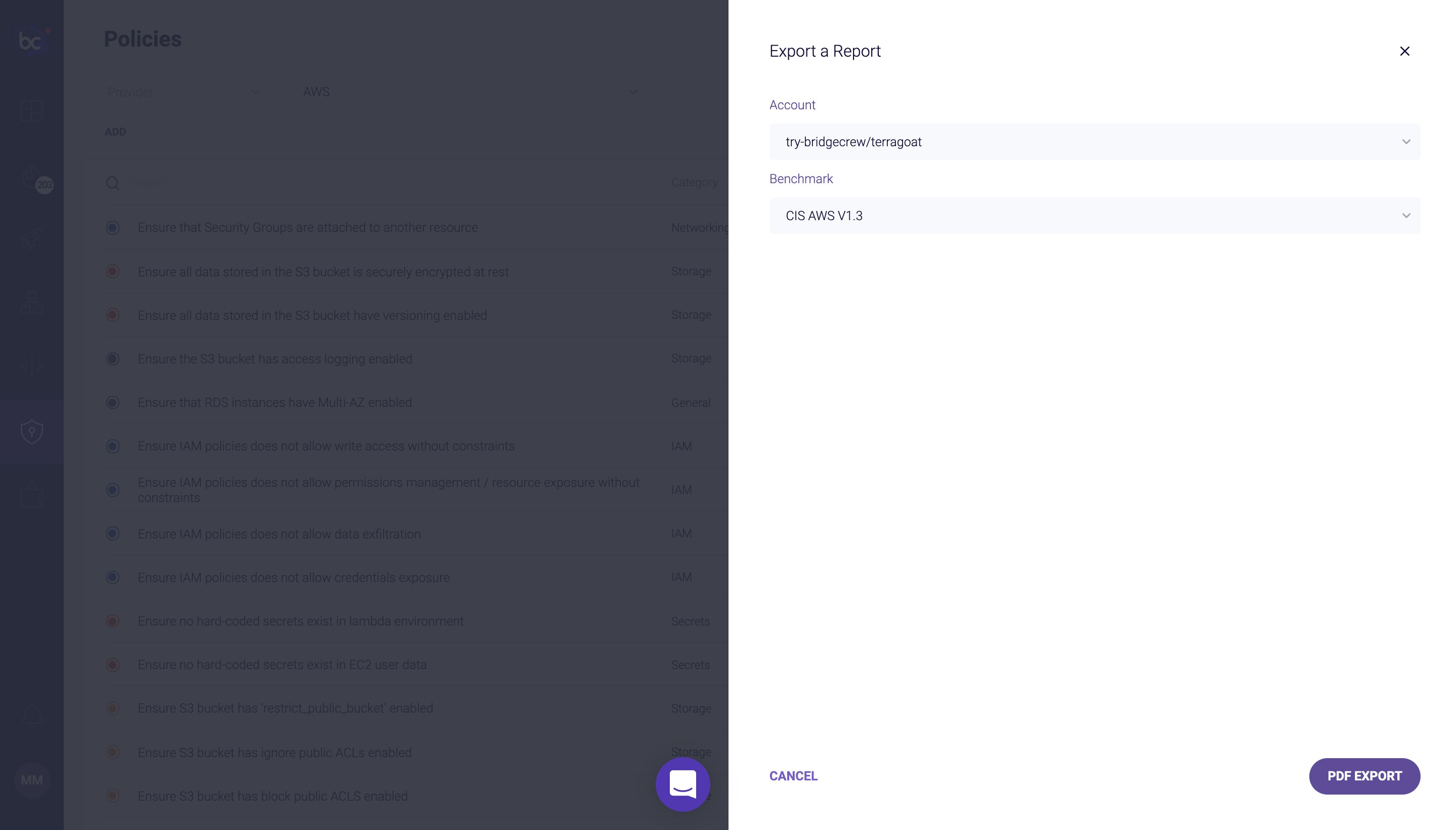

與 Bridgecrew 整合以擴充其功能

Bridgecrew 可擴充 Checkov 的開放原始碼功能以取得掃描記錄、額外的整合和自動修正等等功能。