什麼是封包過濾防火牆?

封包過濾防火牆是一種網路安全性裝置,可根據預先定義的規則集過濾輸入和輸出的網路封包。

規則通常基於 IP 位址、連接埠號碼和通訊協定。透過檢查封包標頭,防火牆可判斷封包是否符合允許的規則;如果不符合,則會封鎖封包。此程序有助於保護網路和管理流量,但不會檢查封包內容是否有潛在威脅。

封包過濾防火牆如何運作?

這種類型的防火牆在基本層級上的運作方式,是對嘗試進入或離開網路的每個網路封包套用一組預先設定的規則。這些規則由網路管理員定義,對維護網路的完整性和安全性至關重要。

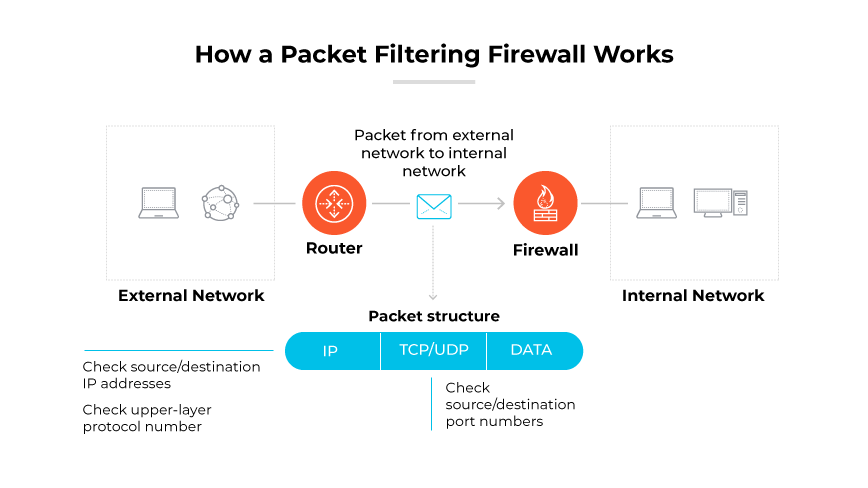

封包過濾防火牆使用每個資料封包中的兩個主要元件來判斷其合法性:標頭和有效負載。

封包標頭包括來源和目的地 IP 位址,揭示封包的來源和預期端點。TCP、UDP 和 ICMP 等通訊協定定義了封包傳輸的規則。此外,防火牆還會檢查來源和目的地連接埠號碼,這些號碼類似於資料傳輸的門戶。TCP 標頭內的某些標記,例如連線請求訊號,也會被檢查。流量的方向(傳入或傳出)和資料穿越的特定網路介面 (NIC) 都是防火牆決策過程中的考慮因素。

封包過濾防火牆可設定為管理入站和出站流量,提供雙向安全機制。這可確保防止未經授權的存取來自嘗試存取內部網路的外部來源,以及嘗試向外通訊的內部威脅。

封包過濾防火牆使用案例

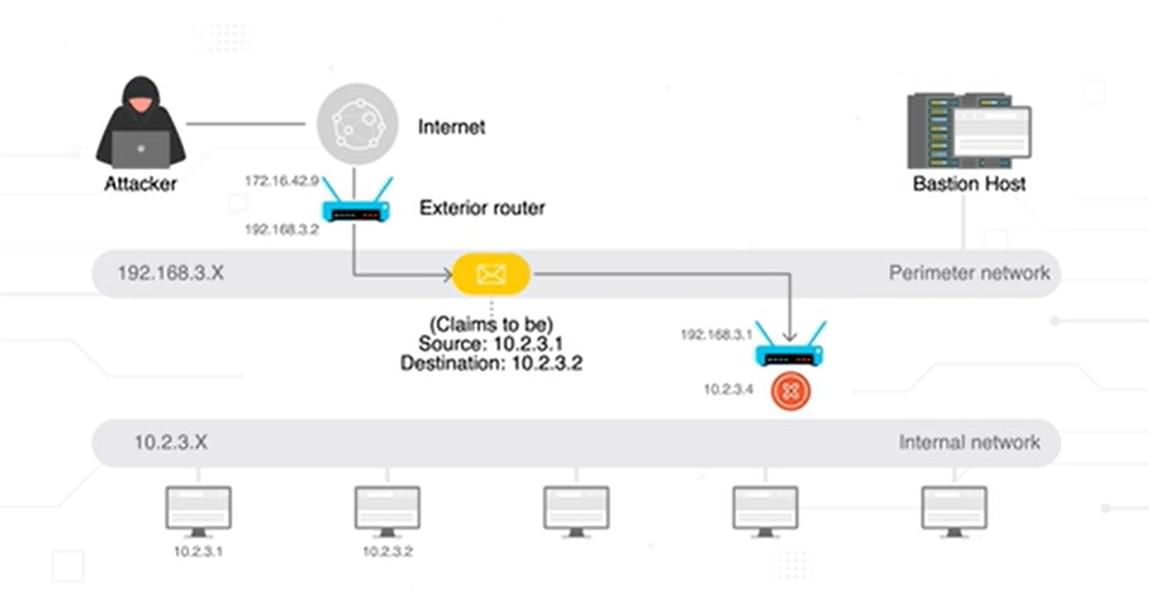

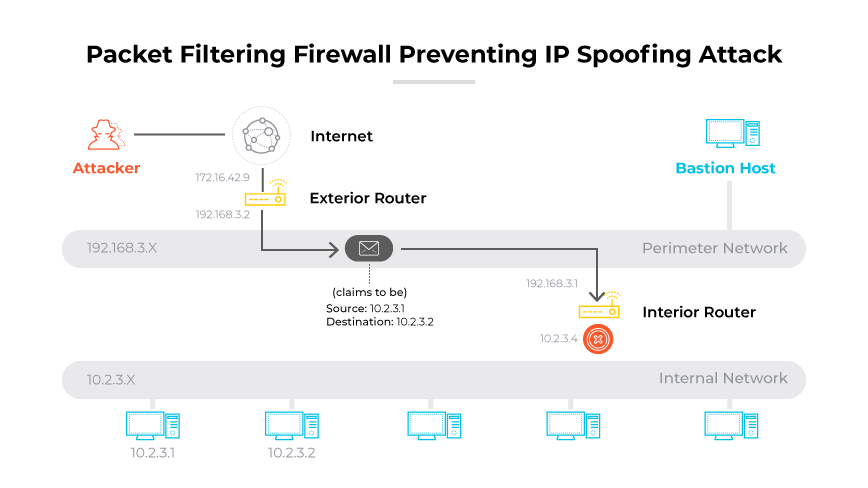

封包過濾防火牆的主要用例是防止 IP 詐騙攻擊,防火牆會檢查傳入封包的來源 IP 位址。透過確保資料包來自預期和值得信任的來源,防火牆可以防止攻擊者在網路中偽裝為合法實體。這對於周邊防禦尤其重要。

除了安全性之外,封包過濾防火牆還可用於管理和簡化網路流量。透過設定反映網路政策的規則,這些防火牆可以限制企業內不同子網路之間的流量。限制不同子網路間的流量有助於控制潛在的漏洞,並根據部門需求或敏感度等級分割網路資源。

封包過濾防火牆的另一個用例是重視速度和資源效率的場景。由於封包過濾防火牆的計算密集度較低,因此可以快速處理流量,而不會造成顯著的開銷。

封包過濾防火牆的優點

高速效率

封包過濾防火牆的主要優點之一是能夠快速做出決策。透過在網路層運作,它們可根據設定的規則快速接受或拒絕封包,而無需深入封包檢查。這會帶來非常快速的處理,讓網路流量有效率地流通,減少瓶頸的機會。

透明操作

封包過濾防火牆的設計對終端使用者是透明的。它們可自主運作,將規則套用至網路流量,除非資料包被丟棄,否則不需要使用者介入或通知。透明度可確保網路安全性措施不會妨礙使用者體驗,也不需要對終端使用者進行廣泛的訓練。

成本效益

封包過濾防火牆具有成本效益。它們通常整合在網路路由器中,因此無需使用獨立的防火牆裝置。

初期簡單易用

易用性曾一度被認為是封包過濾防火牆的優勢。它們通常不需要複雜的設定。

封包過濾防火牆的挑戰

有限的記錄功能

封包過濾防火牆的一大缺點是記錄功能有限。這些系統通常只記錄極少的網路流量資訊,對於必須遵守嚴格資料保護標準的企業來說,這可能是一個合規性的問題。如果沒有全面的記錄,識別可疑活動的模式就變得更具挑戰性,有可能導致安全性漏洞無法處理。

不靈活

封包過濾防火牆不以彈性見稱。它們的設計是為了監控 IP 位址或埠號等特定細節,但在現代網路存取管理的大環境下,這只是一個有限的範圍。先進的防火牆提供更高的可視性和控制能力,可根據不斷演進的安全問題進行動態調整。封包過濾器需要手動設定和維護。

安全性較低

與更先進的防火牆相比,封包過濾防火牆的安全性較低。他們以 IP 位址和連接埠號等表面資訊作為過濾決策的依據,而不考慮使用者裝置或應用程式使用的情境。由於無法檢查封包外部,因此無法識別或攔截包含惡意程式碼的有效負載,因而容易受到位址欺騙和其他複雜的攻擊。

無狀態操作

封包過濾防火牆的基本無狀態性限制了其防禦複雜威脅的能力。由於它們會單獨處理每個封包,因此不會記住過去的動作,這是確保持續安全性時的一個缺點。如果防火牆規則沒有仔細製作和更新,這種缺乏狀態意識的情況可能會讓威脅溜過。

難以管理

封包過濾防火牆最初可能提供易用性,但隨著網路規模和複雜性的增加,很快就會變得難以管理。規則集必須手動設定與更新,增加安全性團隊的工作量,也可能造成人為錯誤。威脅管理和封包檢查缺乏自動化,使得維護網路安全性的任務更加複雜。

通訊協定不相容

另一個挑戰是封包過濾防火牆面臨與某些通訊協定不相容的問題。需要動態連接埠分配或維護狀態資訊的通訊協定可能會有困難。此限制會妨礙合法服務的使用,並使安全政策的執行變得複雜。

封包過濾防火牆的類型

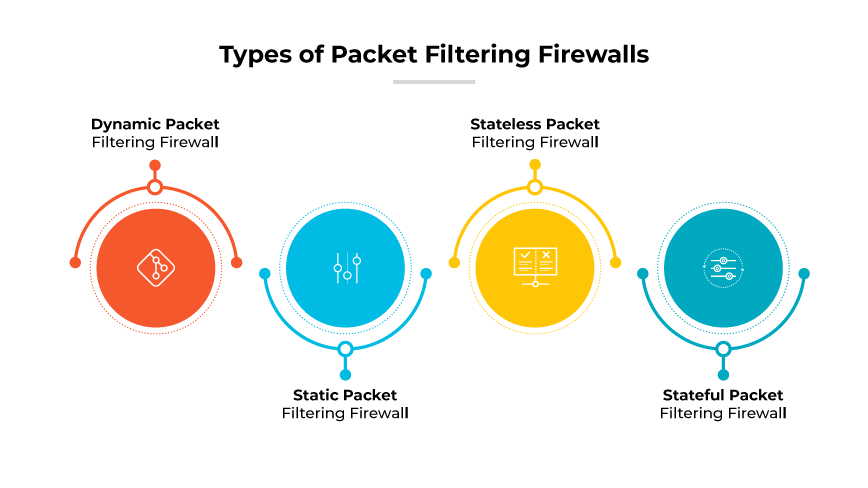

動態封包過濾防火牆

動態封包過濾防火牆具有適應性,可根據網路流量狀況修改規則。它們允許更靈活的網路安全性方法。動態封包過濾防火牆可以用來處理動態分配連接埠的傳輸通訊協定。動態封包過濾防火牆的好處在於可以根據需要開啟和關閉連接埠,在不影響 FTP 等應用程式功能的情況下增強安全性。

靜態封包過濾防火牆

靜態封包過濾防火牆的特點是配置固定。管理員以手動方式設定規則,除非人為更新,否則規則維持不變。這種類型的防火牆適用於具有一致流量模式的較小網路,在這種網路中,頻繁變更規則所造成的管理開銷並不可行。靜態防火牆直接可靠,可提供基本的安全性層級,足以應付不太複雜的網路環境。

無狀態封包過濾防火牆

無狀態封包過濾防火牆會單獨評估每個封包,而不考慮先前或未來的封包。它們依賴預先設定的規則來管理網路存取,提供快速、輕量的解決方案。然而,由於缺乏對情境的瞭解,無狀態防火牆的安全性可能較低,因為它們無法偵測惡意流量中可能顯示複雜攻擊的模式。

狀態封包過濾防火牆

狀態封包過濾防火牆會保留活動連線的記錄,並根據網路流量的狀態做出決策。這表示它們可以識別並允許已建立連線的封包,藉由防止無狀態系統可能偵測不到的未經授權存取,增加安全性。狀態防火牆提供更高層級的安全性。

比較封包過濾防火牆與其他安全技術

封包過濾防火牆 vs. Proxy 伺服器

Proxy 伺服器的功能是作為使用者與網際網路之間的中介,與封包過濾防火牆相比,提供了不同層級的安全性。與在網路層運作的封包過濾器不同,Proxy 在應用程式層運作,檢查和處理特定應用程式的流量。Proxy 可以將內部網路流量匿名化,並以更精細的方式管理連線。它們提供更高層級的內容過濾和使用者驗證,而封包過濾防火牆本質上並不支援這些功能。結合封包過濾與 Proxy 可以產生更全面的安全性架構,藉由解決封包過濾防火牆的限制,防範更廣泛的威脅。

封包過濾 vs. 狀態檢測防火牆

狀態檢測防火牆維持網路流量的上下文感知,是傳統封包過濾防火牆的進步。它們會監控作用中連線的狀態,並根據封包的順序和狀態做出決策。這可讓它們偵測並防止簡單封包過濾防火牆可能會遺漏的各種類型攻擊,例如利用已建立連線的攻擊。封包過濾器僅依據標頭資訊快速允許或拒絕封包,而狀態檢測則建立動態控制流程,以進行更精確、更安全的資料封包評估。

封包過濾防火牆 vs. 電路層閘道

電路層閘道在會話層提供安全機制,使它們無需檢查每個封包的內容就能驗證會話的合法性。它們與封包過濾防火牆的不同之處在於確保所有會話都是合法的,且封包是已知連線的一部分。此方法透過追蹤連線的會話狀態,增加了一層安全性,可以防止某些類型的網路攻擊,這些攻擊不涉及封包偽造,而是利用會話管理通訊協定的弱點。在會話完整性比封包內容的細部檢查更為重要的環境中,電路層級閘道尤其有效。