IPS. vs. IDS vs. 防火牆:有何差異?

防火牆、IPS 和 IDS 的不同之處在於防火牆是根據安全規則來過濾流量,IPS 則是主動封鎖威脅,而 IDS 則是監控潛在的安全漏洞並發出警示。

防火牆設定網路流量的邊界,根據預先設定的通訊協定阻擋或允許資料。IDS 會監視網路活動,標示任何異常情況以進行審查,但不會直接影響資料流。IPS 扮演堅定的角色,不僅能偵測威脅,還能防護已識別的威脅入侵網路。

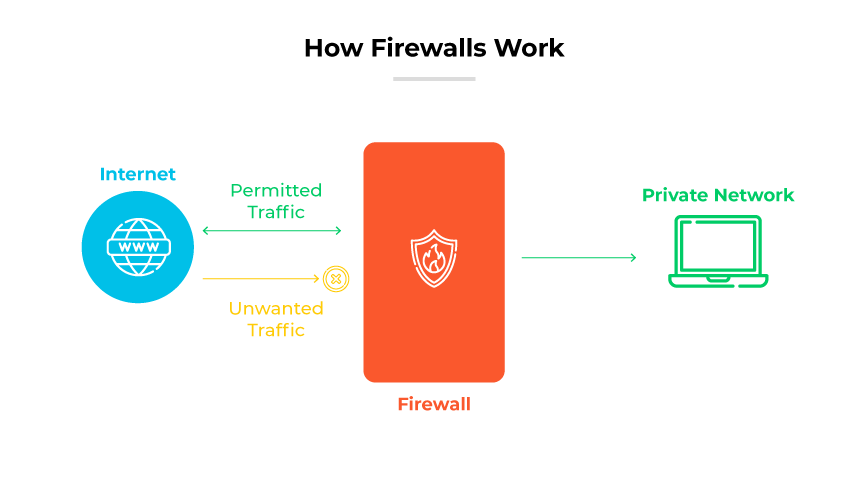

什麼是防火牆?

防火牆是一種網路安全性解決方案,可根據預先設定的安全性規則檢查和管理流量,允許、拒絕或拒絕相應的流量。

防火牆是內部網路與潛在外部威脅之間的檢查點。它們會根據定義的安全協定分析資料封包。依據這些通訊協定,防火牆決定資料是否應該被允許或拒絕。

網際網路上的每項資料都是以網路封包的方式傳輸。防火牆會根據一組規則來評估這些封包,如果不符合規則,就會封鎖它們。這些為網路傳輸而編排的資料封包,載有基本資訊,包括其來源、目的地,以及其他定義其網路旅程的重要資料。

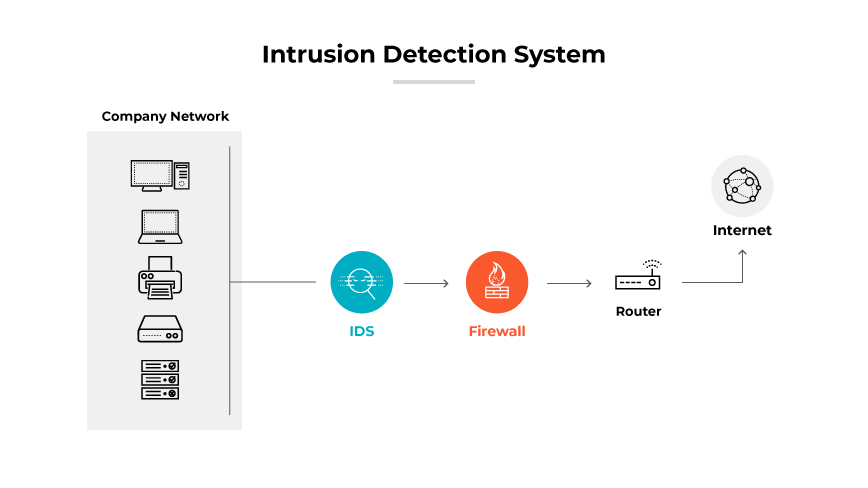

什麼是入侵偵測系統 (IDS)?

入侵偵測系統 (IDS) 可辨識網路系統中的潛在威脅和弱點。IDS 可檢查網路流量,在不干預資料傳輸的情況下,提醒管理員注意可疑活動。

IDS 位於主要流量之外。它們通常透過鏡射流量來評估威脅,透過分析重複的資料流來維持網路效能。此設定可確保 IDS 不會成為破壞性的觀測者。

IDS 系統有多種形式,包括網路入侵偵測系統 (NIDS)、主機入侵偵測系統 (HIDS)、基於協定 (PIDS)、基於應用協定 (APIDS) 以及混合型。還有一個 IDS 偵測方法子群。最常見的兩種變化是基於簽章的 IDS 和基於異常的 IDS。

IDS 可區分一般網路作業與異常、潛在有害的活動。為達到此目的,它會根據已知的濫用模式和不尋常行為來評估流量,並將重點放在跨網路通訊協定和應用程式行為的不一致上。

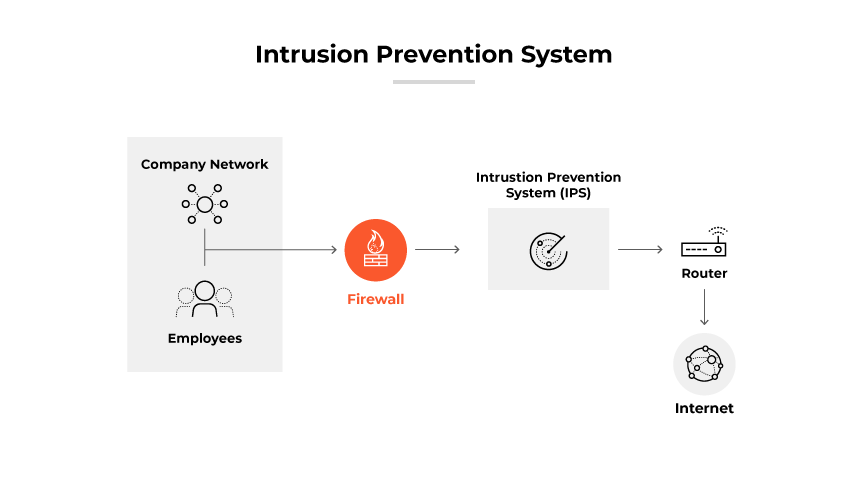

什麼是入侵防護系統 (IPS)?

入侵防護系統 (IPS) 是動態安全解決方案,可攔截並分析惡意流量。它們會先發制人,在威脅滲透網路防禦之前將威脅減輕。這可減少安全性團隊的工作量。

IPS 工具在識別和阻止利用漏洞的企圖方面特別有效。他們迅速採取行動阻擋這些威脅,往往能縮短漏洞出現與修補程式部署之間的差距。隨著網路安全性的演進,IPS 功能整合到更廣泛的系統中,例如統一威脅管理裝置和下一代防火牆。現代 IPS 工具也延伸至雲端連接服務。

IPS 置於網路流量的直接路徑中。這可讓 IPS 即時審查威脅並採取行動,與其前身 IDS 的被動監控方式形成對比。IPS 通常位於防火牆之外,可檢查傳入的資料,並在必要時採取自動動作。IPS 系統可以發出警示訊號、捨棄有害資料、封鎖來源位址,以及重設連線以防止進一步的攻擊。

為了減少誤報,IPS 系統會區分真正的威脅和良性資料。入侵防護系統運用多種技術達到此目的,包括依賴已知入侵模式的簽章偵測、將網路活動與既定基線進行比較的異常偵測,以及強制執行管理員設定的特定安全性規則的政策偵測。這些方法可確保只允許授權存取。

防火牆、IDS 和 IPS 有何差異?

| 入侵防護系統 vs. 入侵偵測系統 vs. 防火牆 | |||

|---|---|---|---|

| 參數 | 防火牆 | IPS | IDS |

| 目的 | 一種網路安全性裝置,可根據預先設定的安全性規則過濾傳入和傳出的流量。 | 透過分析流量即時檢查和防護已識別威脅的裝置。 | 監控網路或系統活動以防止惡意行為或違反政策的系統。 |

| 操作 | 根據應用於位址和連接埠號的規則過濾流量。 | 檢查即時攻擊的流量,並在偵測到時介入以阻止攻擊。 | 可觀測性流量並尋找攻擊模式或異常,產生警示。 |

| 設定模式 | 在網路邊界以內嵌或透明模式運作。 | 通常為內嵌式,位於網路層中防火牆之後。 | 一般在監控模式下運作,不與交通流量一致。 |

| 交通路徑 | 應該是網路流量的主要路徑。 | 放置在防火牆之後,以檢查過濾的流量。 | 分析通過防火牆後的流量。 |

| 安置 | 位於網路邊界,作為初始防線。 | 定位在防火牆之後,內部網路之前。 | 位於網路內部,通常在 IPS 之後,用於更深入的流量分析。 |

| 回應未經授權的流量 | 根據規則評估封鎖或允許流量。 | 主動防護偵測到的威脅。 | 偵測到可疑活動時發出警示或警報。 |

交通管制與監控

防火牆的功能在於管制流量,扮演守門員的角色,根據預先定義的安全性通訊協定允許或封鎖資料封包,以維持內部網路的完整性。相反地,入侵防護系統 (IPS) 會直接在流量中運作,透過採取自動化行動來阻擋威脅,主動控制流量。同時,入侵偵測系統 (IDS) 只會監控網路、評估惡意活動的跡象並向管理員發出警告,而不會直接影響流量流。

網路安全性架構的職位

防火牆是對抗外部威脅的第一道防線。它會檢查所有傳入和傳出的資料,只允許符合既定安全政策的資料。IPS 與被動式 IDS 不同,它會主動參與網路流量。IPS 位於防火牆後方,可以分析資料並採取行動,可能在威脅傳送至內部資源之前就加以阻止。

防禦實作方法

防火牆主要透過一套定義的規則運作,根據 IP 位址、連接埠和協定來控制網路流量。IDS 則是利用模式識別功能,將網路流量與已知威脅資料庫進行比較,以辨識可疑活動。它的作用是作為觀測性,對不尋常的行為發出警示信號,而不會採取行動。同時,IPS 採取更主動的方式。IPS 會主動分析潛在威脅,並採取預防措施,例如封鎖有害資料或重設連線以挫敗持續的攻擊。

對網路效能的影響

防火牆能有效發揮其作用,並將對網路效能的影響降至最低。IDS 系統以重複串流的方式監控流量,因此不會影響網路的運作流程。相較之下,IPS 系統可以對網路效能產生更大的影響。這是因為他們的內嵌定位和主動威脅防護機制。不過,值得注意的是,現代 ISP 設計已將這種影響降至最低。

防火牆、IDS 和 IPS 有哪些相似之處?

| 防火牆、IDS 和 IPS 有何相似之處? |

|---|

|

安全目標

防火牆、IDS 和 IPS 都是網路安全性的重要組成部分,旨在保護資訊系統免受威脅和未經授權的存取。每種技術都在識別和管理資料封包流量方面扮演一定的角色,以確保只允許安全且合法的流量,為組織數位資產的整體防禦策略做出貢獻。

政策式管理

這些安全性機制都是透過網路管理員定義的政策來管理。防火牆強制執行存取控制,而 IDS 和 IPS 系統則使用政策來決定網路行為的正常基線,以及對威脅的適當回應。這些系統中的政策對於定義網路的安全性狀況至關重要。

在不同環境中部署

防火牆、IDS 和 IPS 的部署在不同的運算環境中具有多樣性。無論是內部部署的硬體、以軟體為基礎的解決方案,或是雲端環境,都能依據所保護網路的特定安全性需求進行設定,為各種 IT 基礎架構提供彈性。

支援威脅偵測與防護

防火牆、IDS 和 IPS 都支援威脅偵測和 Threat Prevention。它們提供了一層有助於偵測可疑活動的安全性,防火牆可過濾流量,而 IDS/IPS 系統則可分析流量中的潛在威脅,強化網路內的安全性措施。

防火牆和 IDS 或 IPS 可以一起運作嗎?

防火牆、入侵偵測系統和入侵防護系統是基本的網路安全性元件。有了現今的現代化解決方案,它們可以共同提供全面的安全性架構。

防火牆是網路邊緣的主要屏障,可根據預先定義的規則監控傳入和傳出的流量。配合防火牆,IDS 會分析流量模式以偵測異常,而 IPS 則會針對識別出的威脅採取防護措施。

這些系統之間的協作加強了安全性。防火牆會過濾初始流量,而 IDS 和 IPS 則會分析過濾的流量,以找出潛在威脅。這種分層方式可確保即使威脅繞過防火牆,IDS 也能提醒管理員注意可疑活動,而 IPS 則能採取行動防止威脅造成傷害。這樣的整合可建立更強大的安全勢態,能夠因應各式各樣的安全事故。

網路安全性的最新發展使得這些工具融合為統一的解決方案。下一代防火牆結合了傳統防火牆的功能與 IDS 和 IPS 功能,創造出單一、更有效的政策執行點。這些統一的系統簡化了安全性基礎架構,並可根據全面的資料 (包括使用者身分) 執行政策,實現更精細的安全性控制。