雖然SolarWinds事件是第一次成為國際頭條新聞的重大軟體供應鏈攻擊,不過並不是此類攻擊的第一次。Unit 42 研究人員一直持續追蹤目前為止發生的重大攻擊,其中一些攻擊最早在 2015 年發生。

- 2015 年 9 月 – XcodeGhost: 攻擊者散發 Apple 版 Xcode 軟體 (用於建構 iOS 和 macOS 應用程式),將額外的程式碼注入使用這個軟體建構的 iOS 應用程式中。這次攻擊導致在 Apple 的 App Store® 出現數千個遭入侵的應用程式。

- 2016 年 3 月 – KeRanger: Transmission 是常用的開放原始碼 BitTorrent 用戶端,由於 macOS 勒索軟體注入安裝程式而遭入侵。下載並安裝該程式的使用者將受到惡意軟體感染,這個惡意軟體會劫持使用者的檔案以勒索贖金。攻擊者透過控制用於散發 Transmission 的伺服器來注入勒索軟體。

- 2017 年 6 月 – NotPetya: 攻擊者入侵一家烏克蘭軟體公司,並透過更新「MeDoc」財務 軟體,散發具有網路蠕蟲功能的破壞性承載。在使用該軟體感染系統之後,惡意軟體會散佈到網路中的其他主機,並造成影響數千個企業的全球性中斷。

- 2017 年 9 月 – CCleaner: 攻擊者入侵 Avast 的 CCleaner 工具,數百萬使用者使用這套工具維持 PC 正常運作。這種入侵以第二階段承載鎖定全球大型科技和電信公司。

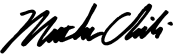

在這些漏洞中,攻擊者會逐一入侵軟體開發管道。攻擊者接著會利用他人對於這些管道的信任獲得其他網路的存取權限。