基礎結構即程式碼掃描

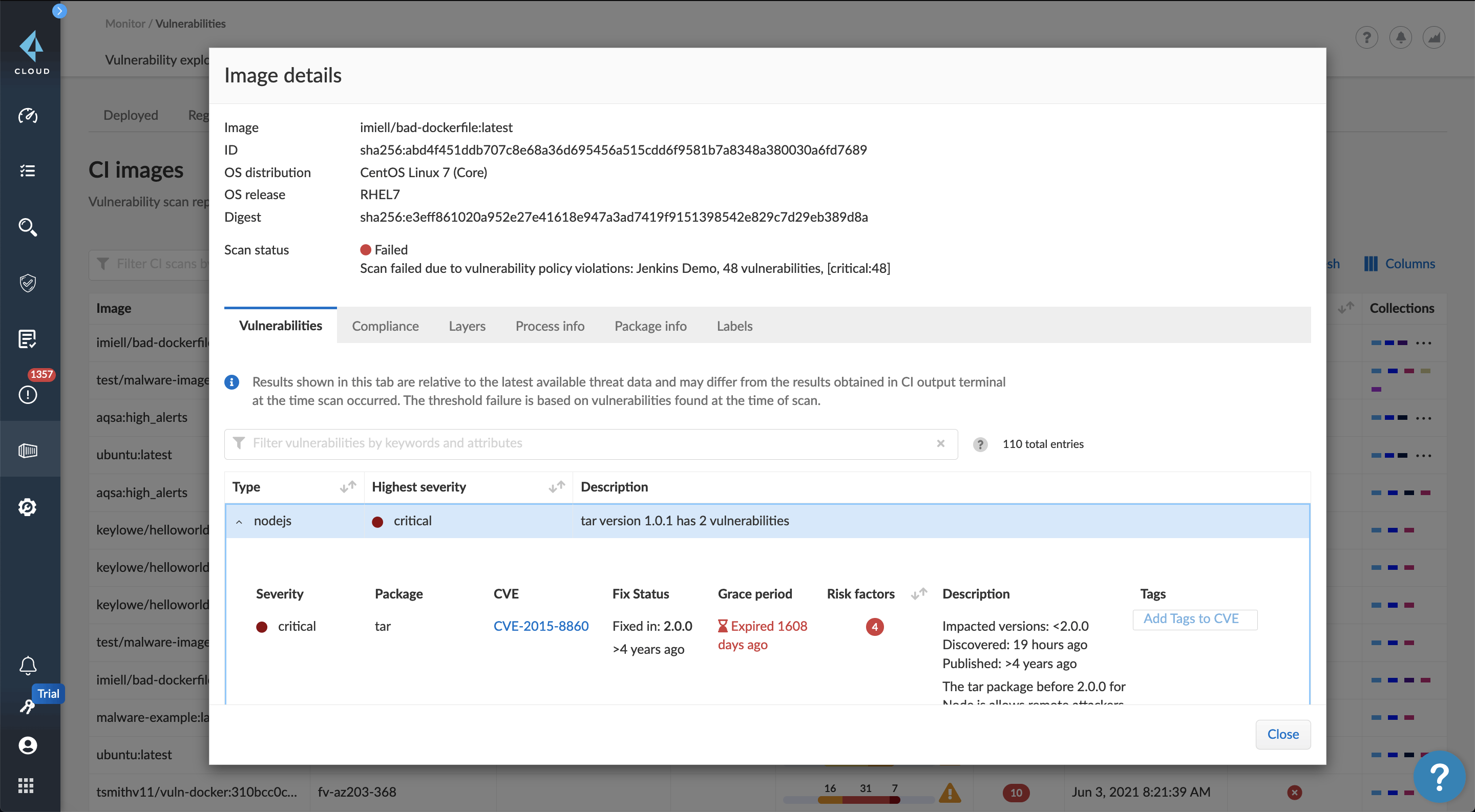

基礎結構即程式碼讓您有機會能確保雲端基礎結構程式碼的安全性,再將其部署至生產環境中。Prisma Cloud 可針對 Terraform、CloudFormation、Kubernetes、Dockerfile、無伺服器和 ARM 範本,使用自動化並將安全性嵌入至 DevOps 工具的工作流程以簡化整個軟體開發生命週期的安全性。

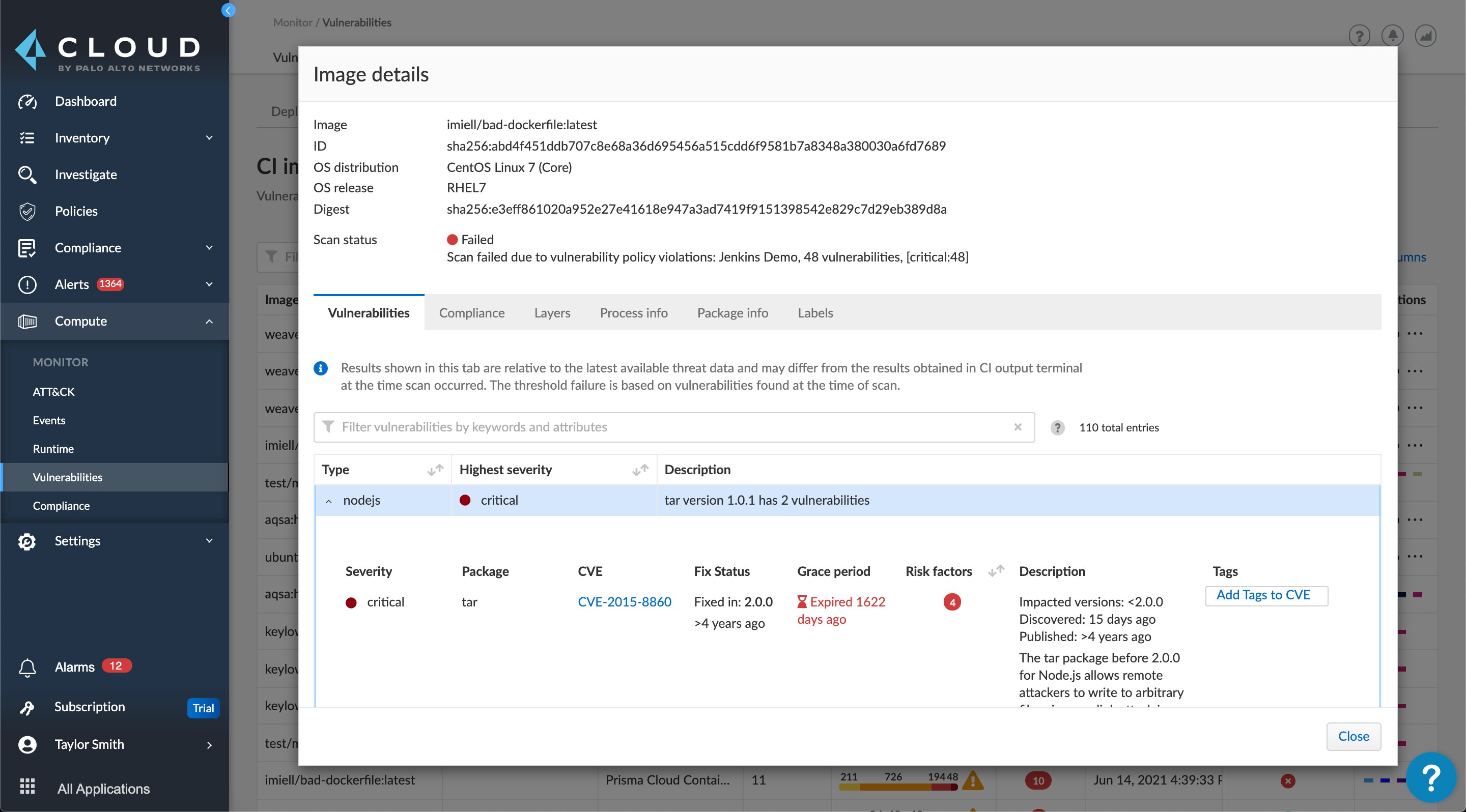

自動化程式碼中的雲端錯誤設定檢查

針對軟體開發生命週期的每個步驟,新增對於錯誤設定的自動化檢查。

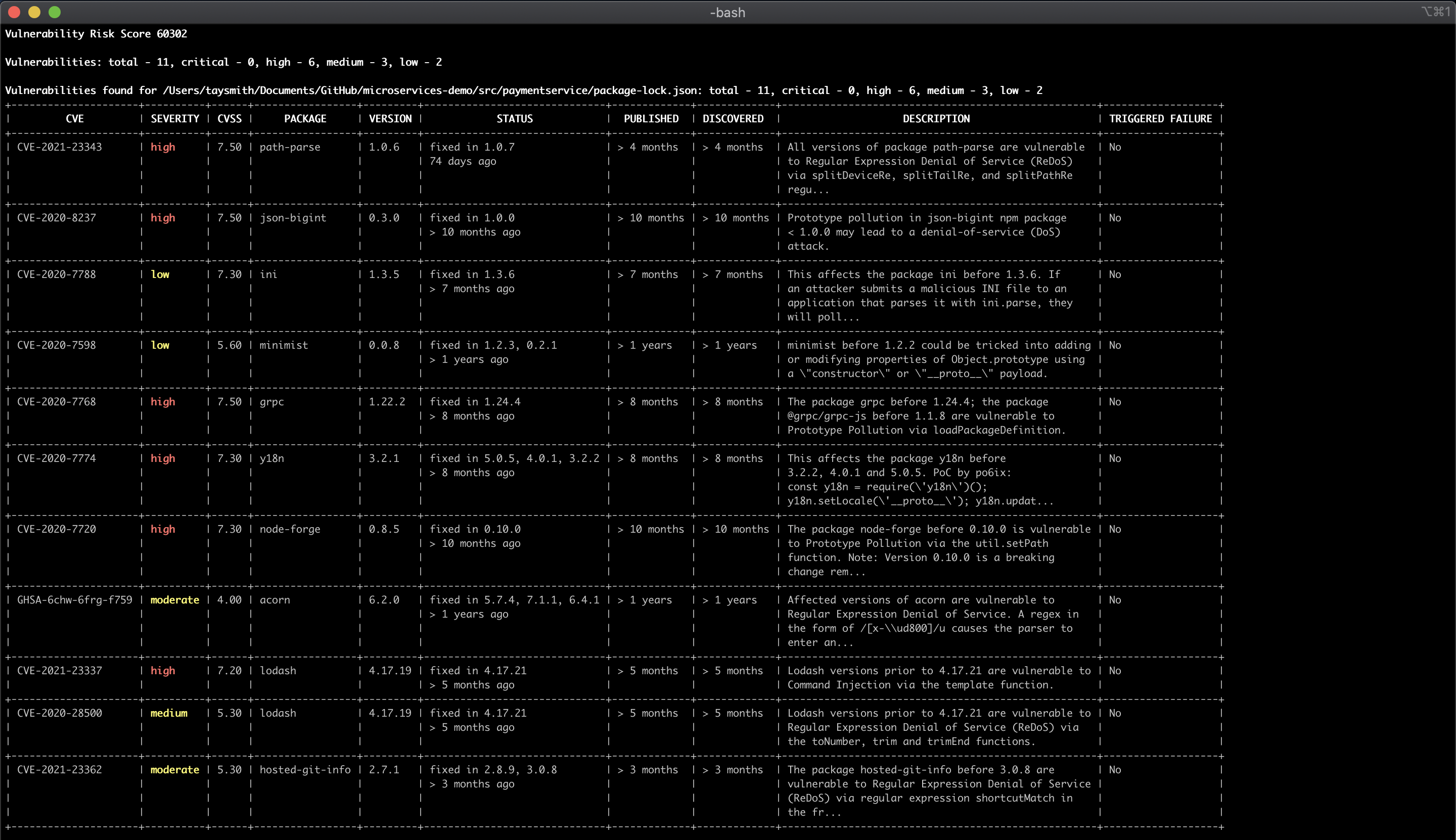

充分利用開放原始碼和社群的能力

Checkov 是由 Bridgecrew 所建立、用來增強其建置階段掃描功能的開放原始碼工具,並由一個活躍的社群所支援,下載次數已超過數百萬次。

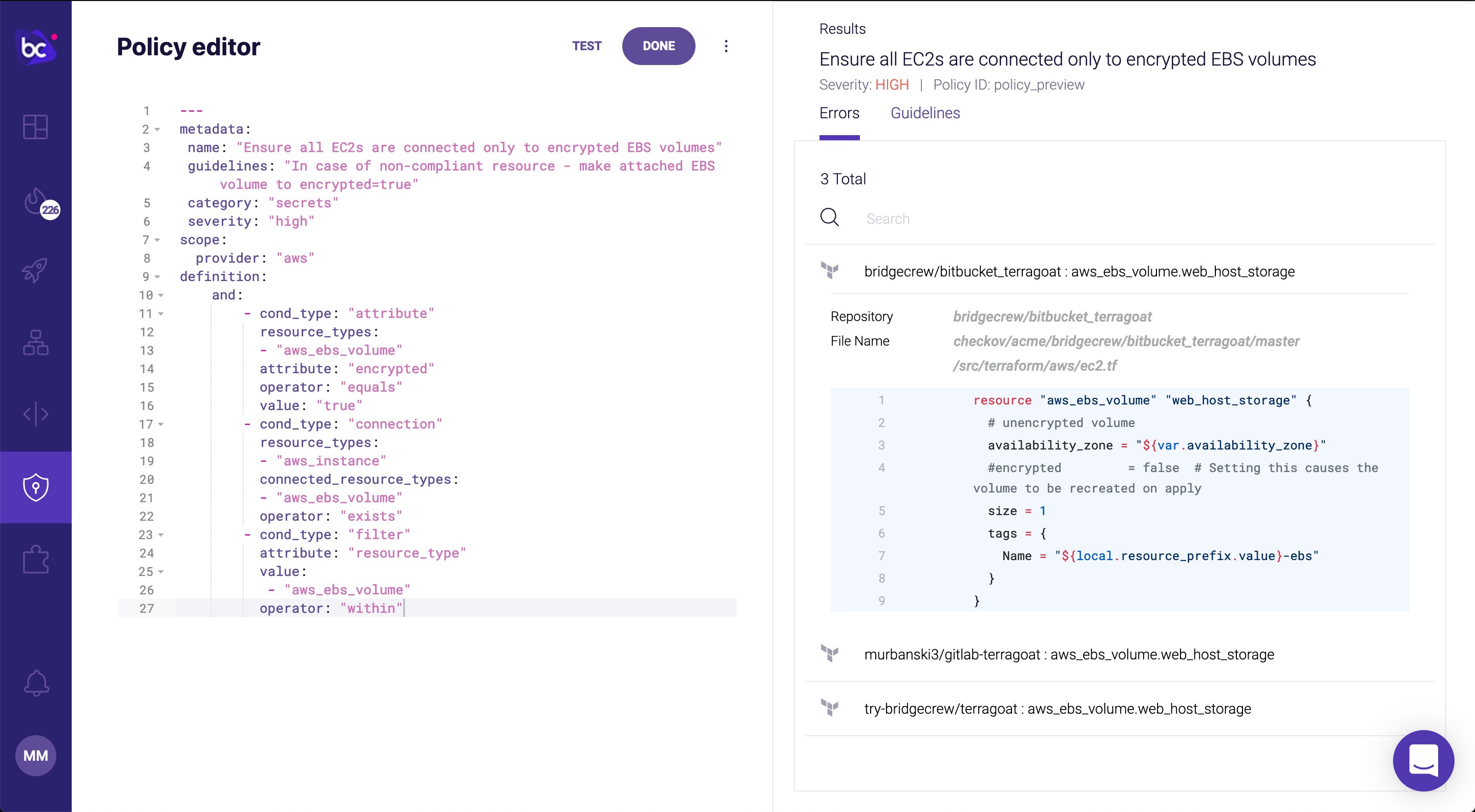

將錯誤設定檢查嵌入開發人員工具中

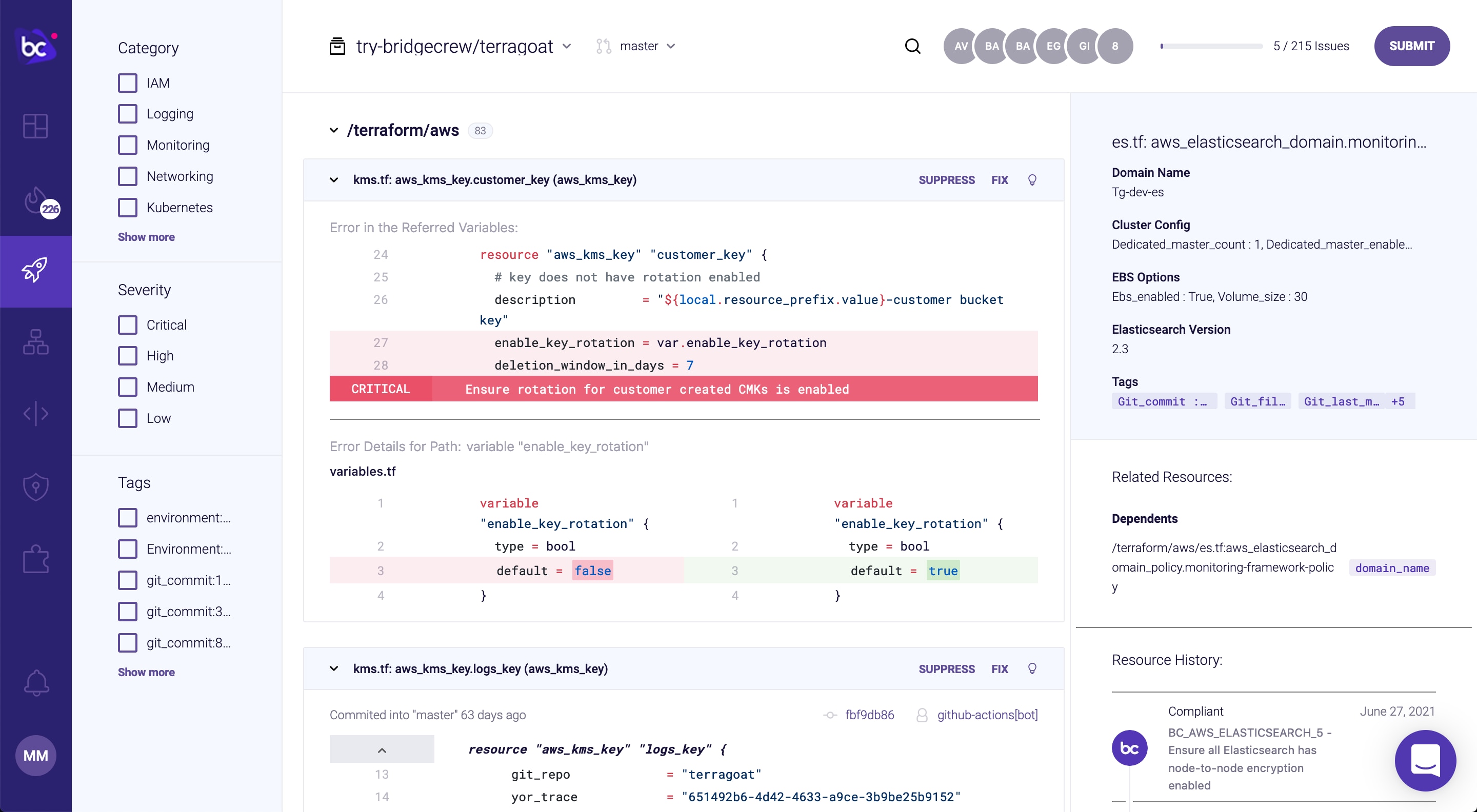

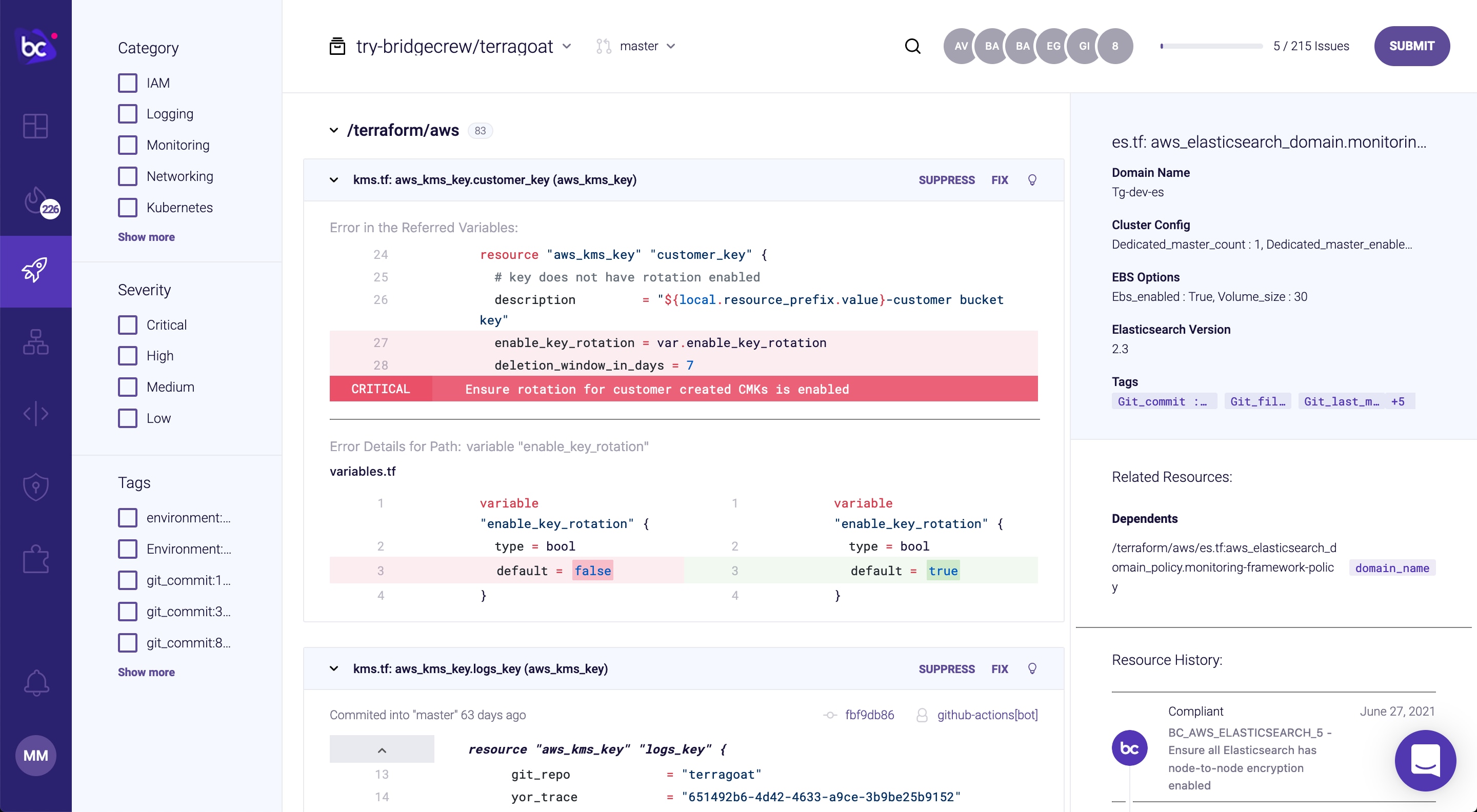

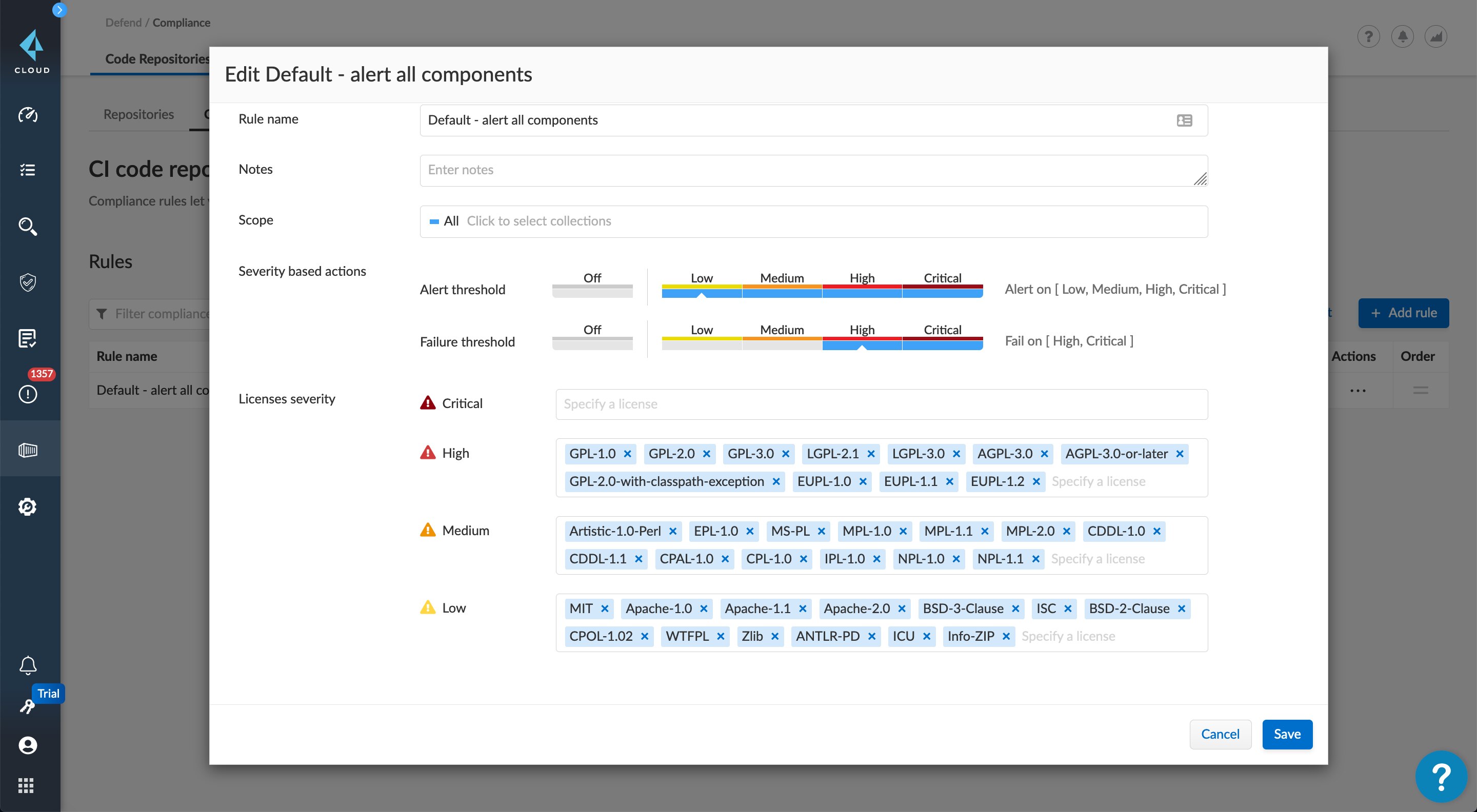

Bridgecrew 隨附對於 IDE、VCS 和 CI/CD 工具的原生整合,可協助開發人員保護現有工作流程中的程式碼。

包含對於錯誤設定的深入脈絡

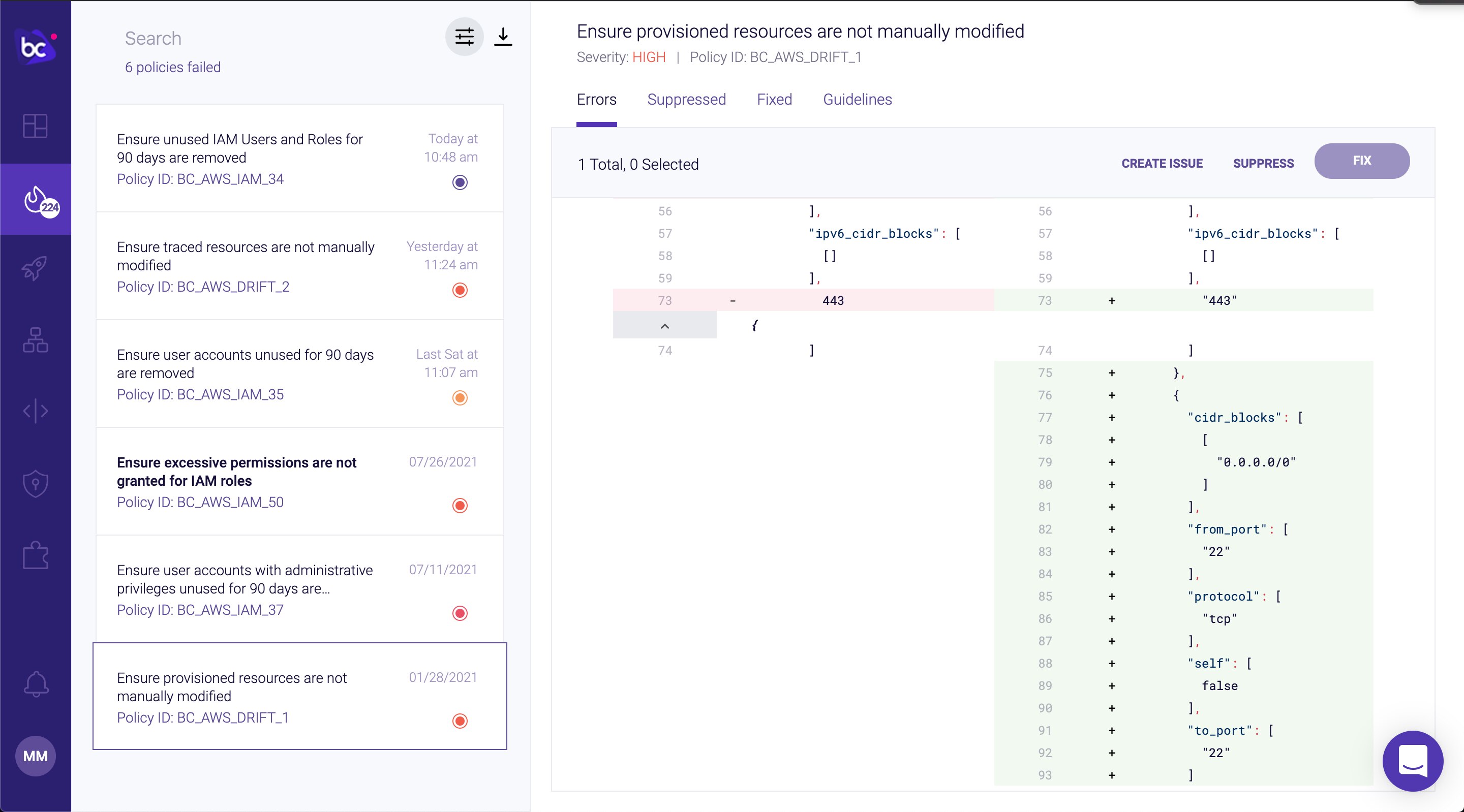

Bridgecrew 會自動追蹤 IaC 資源的相依性以及最新的開發人員修改程式,可提升大型團隊中的相互協作。

提供自動化的意見回饋和程式碼修正程式

自動化對於錯誤設定的提取要求,以及針對已識別的錯誤設定自動化提取要求和交付修正程式。